GÜVENLİK AĞ’DA BAŞLAR!

GÜVENLİK AĞ’DA BAŞLAR!

Cemile Denerel Başak,

Platin Bilişim Kıdemli Sistem Mühendisi

Bilgi güvenliği, bir varlık türü olarak bilginin izinsiz veya yetkisiz bir biçimde erişim, kullanım, değiştirilme, ifşa edilme, ortadan kaldırılma, el değiştirme ve hasar verilmesini önlemek olarak tanımlanır ve “gizlilik”, “bütünlük” ve “erişilebilirlik” olarak isimlendirilen üç temel unsurdan meydana gelir. Bu üç temel güvenlik öğesinden herhangi biri zarar görürse güvenlik zaafiyeti oluşur.

>Gizlilik (Confidentiality)

- Veri gizliliği (Data confidentiality): Özel veya gizli bilginin yetkisiz kişilere açıklanmadığını garanti altına alır.

- Gizlilik (Privacy): Bireylerin kendileri ile ilgili hangi bilginin toplanabileceğini, saklanabileceğini ve hangi bilgilerin kime ve kimin tarafından açığa vurulabileceğinin kontrol edilmesini sağlar.

>Bütünlük (Integrity)

- Veri bütünlüğü (Data Integrity): Bilginin belirli ve yetkili bir şekilde değiştirildiğinden emin olmayı sağlar.

- Sistem bütünlüğü (System Integrity): Bir sistemin amaçlanan işlevini yerine getirdiğinden, sistemin kasti veya yanlışlıkla yetkisiz olarak değiştirilmediğinden emin olmayı sağlar.

>Erişilebilirlik (Availability)

- Sistemlerin anlık çalışmasını ve hizmetin yetkili kullanıcılar tarafından reddedilmemesini sağlar.

Ağ Güvenliği:

Ağ güvenliği genel olarak organizasyonun veri kaynaklarını basit kullanıcı hatalarından ve zarar verici ataklardan korumak demektir, aynı zamanda OSI’nin (Open Source Interconnection) tüm katmanlarında olması gereklidir. Birçok kurum, bir güvenlik duvarı(firewall) aldığında güvenlik sorunlarının çoğunu çözdüğünü sanmakta ve diğer önlemleri önemsememektedir. Oysa güvenlik yönetimi ağ üzerinde çalışan bütün elemanların güvenliğini içerir ve sürekli devam eden bir süreç olarak ele alınmalıdır.

Bu doğrultuda Ağ Güvenliği’ni (Network Security) 5 alt başlığa ayırabiliriz:

- İçerik Güvenliği (Content Security)

- Çevresel Savunma (Perimeter Defense)

- NAC (Network Access Control)

- Log Yönetimi (SIEM)

- İzleme ve Yönetim

1-) İçerik Güvenliği (Content Security)

- E-Posta

Zararlı yazılım içeren mailler saldırganların büyük ya da küçük ölçekteki kurumların ağ altyapılarına sızmasına ve zafiyetleri istismar edebilmesine olanak sağlamaktadır. Oltalama saldırıları olarak da bilinen phishing saldırıları kullanıcıya güvenilir bir kaynaktan gelmiş gibi görünen ancak zararlı yazılımın çalışmasını sağlayacak bir dosya veya parolayı ele geçirmeyi sağlayacak bir link içeren çok yaygın atak türlerinden biridir. Bu tehditlerden dolayı gün içerisinde sıklıkla kullandığınız e-mail adreslerinizin güvenliğinin sağlanması gerekmektedir.

Bunun için kullanılan teknolojiler aşağıdaki gibi sıralanabilir:

>Geo-location tabanlı filtreleme ile geldiği ülkeye göre filtreleme politikaları uygulayarak mailin zararlı içeriklere karşı taranması işlemi

>Kuruma gelen ve kurumdan gönderilen maillerin izlenmesi ve zararlı içeriklere karşı taranması

>Erişim kontrolünün iki-faktörlü kimlik doğrulama(two-factor authentication) ile güçlendirilmesi

>Veri kaybı önleme(Data Loss Prevention)

>Sandbox

>Tehdit istihbaratı

>Mail şifreleme

>Anti-spam yazılımları

Web

Web güvenliğindeki en popüler güvenlik önlemlerinden içerik filtreleme; kullanıcıların e-posta ve web erişimlerinde uygulanır. Amaç, spam, virüs, zararlı yazılım gibi içeriklerin gerek e-posta gerekse web erişimi ile sistemlere zarar vermesini engellemektir. İçerik filtreleme ile kullanıcıların iş amaçlarına uygun olmayan site ve uygulamalara erişmesini engellemek de mümkün hale gelir.

2-)Çevresel Savunma (Perimeter Defense)

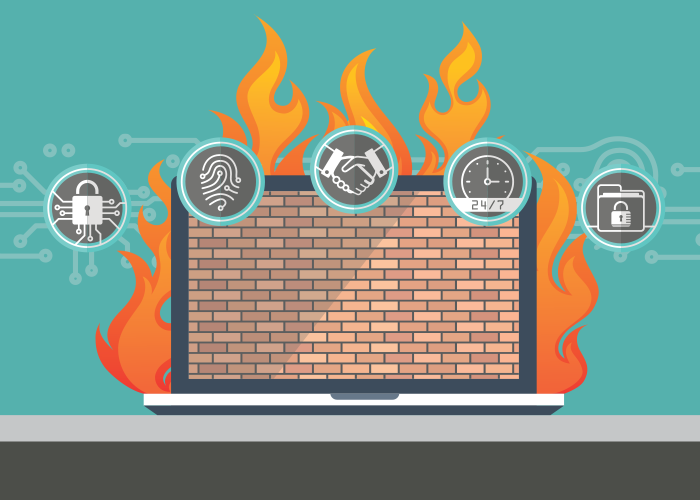

- Firewall/VPN (Güvenlik Duvarı / Sanal Özel Ağ)

Firewall’lar, yerel ağınızla dış ağ arasındaki güvenlik kontrol yazılımları/cihazlarıdır. Firewall ilk kurulduğunda bu nokta üzerindeki bütün geçişleri durdurur. İçerideki/dışarıdaki sistemlere kimlerin girip giremeyeceğine, giren kişilerin hangi bilgisayarları ve hangi servisleri kullanabileceğini firewall üzerindeki kurallar belirler.

Firewall yazılımı, adresler arası dönüştürme-maskeleme(NAT) sayesinde LAN(Local Area Network) deki cihazların IP adreslerini gizleyerek tek bir IP ile dış ağlara erişimini sağlar. Adres saklama ve adres yönlendirme işlemleri firewall üzerinden yapılabilir.

Günümüz firewall’ları, bu temel işlevlerin dışında birçok yeteneklere de sahiptir. (VPN, SSL, IPS, URL Filtreleme, Web Security, Antivirüs, Anti-Spam, Anti-Malware, Clustering, VOIP gibi.) Yeteneklerinin bir firewall’un çok ötesinde olması nedeniyle bu gelişmiş çözümler “Security Gateway” ya da next generation firewall olarak da adlandırılır.

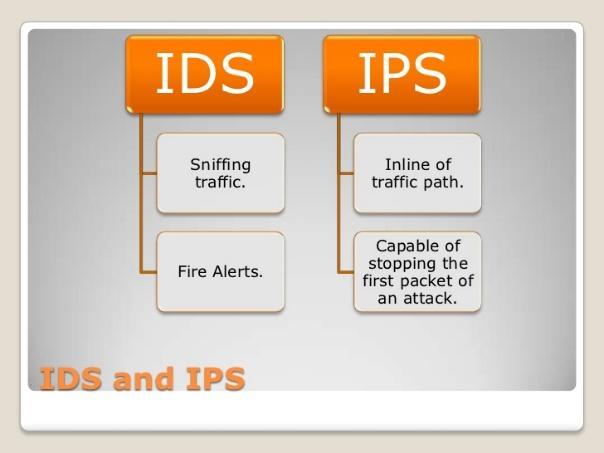

- IPS (Saldırı Önleme Sistemi (Intrusion Prevention System))

Saldırı Tespit Sistemleri, internet dünyasının gelişim sürecinde özellikle tüm dünyada kullanılan web trafiğinin artması ve web sayfalarının popüler hale gelmesi ile birlikte kişisel ya da tüzel sayfalara yapılan saldırılar sonucu ihtiyaç duyulan en önemli konulardan biri haline gelmiştir. Bununla birlikte kurum ya da kuruluşların sahip oldukları ve tüm dünyaya açık tuttukları mail, dns, database gibi sunucularının benzeri saldırılara maruz kalabilecekleri ihtimali yine Saldırı Tespit Sistemlerini, internet güvenliği alanının vazgeçilmez bir parçası haline getirmiştir. Kurumların sahip oldukları çalışan sayısı ve bu çalışanların kendi kurumlarındaki kritik değer taşıyan yapılara saldırabilme ihtimalleri de iç ağın ya da tek tek kritik sunucuların kontrol altında tutulma gerekliliğini beraberinde getirir.

- IDS(Intrusion Detection System)

Sunucu tabanlı IDS ve ağ tabanlı IDS olmak üzere iki çeşittir.

IDS in en önemli bileşeni atak veritabanıdır. Söz konusu atak veritabanının içeriği, ne kadar sıklıkla ve doğrulukla güncellendiği ve kimin tarafından oluşturulduğu/güncellendiği en önemli noktadır. Bu sebeple doğru üretici firma ve ekip seçimi çok önemlidir.

- APT (Advanced Persistent Threat)

İmza tabanlı (signature based) yöntemlerle zararlı kodları tespit edebilen firewall, IPS, anti-virüs ve içerik filtreleme çözümleri, kurumlara özel olarak geliştirilmiş zararlı yazılımların tespitinde yetersiz kalmaktadır. APT (Advanced Persistent Threat) adını verdiğimiz bu saldırılar, henüz imza geliştirilmemiş olduğundan “sıfır gün atağı” olarak da adlandırılırlar. Trafiğin bir kopyasını sanal sistemler üzerinde çalıştırarak davranışlarını inceleyen ve şüpheli bir durum tespit edilirse trafiği durduran zararlı kod analizi ve engelleme çözümlerinin kullanılması sayesinde APT ataklarını engellemek mümkün hale gelmektedir.

3-)NAC (Network Access Control)

Günümüzde, esas tehlike ağınızın içinden gelen tehlikelerdir. Ağınızda neler olduğunu bilmemeniz durumunda, tehlikelere karşı önlem almanız da mümkün olamaz. NAC teknolojisi ile ağda bulunan her cihazın detayını görerek, oluşabilecek tehditlere karşı otomatik önlemler almak mümkün hale gelir.

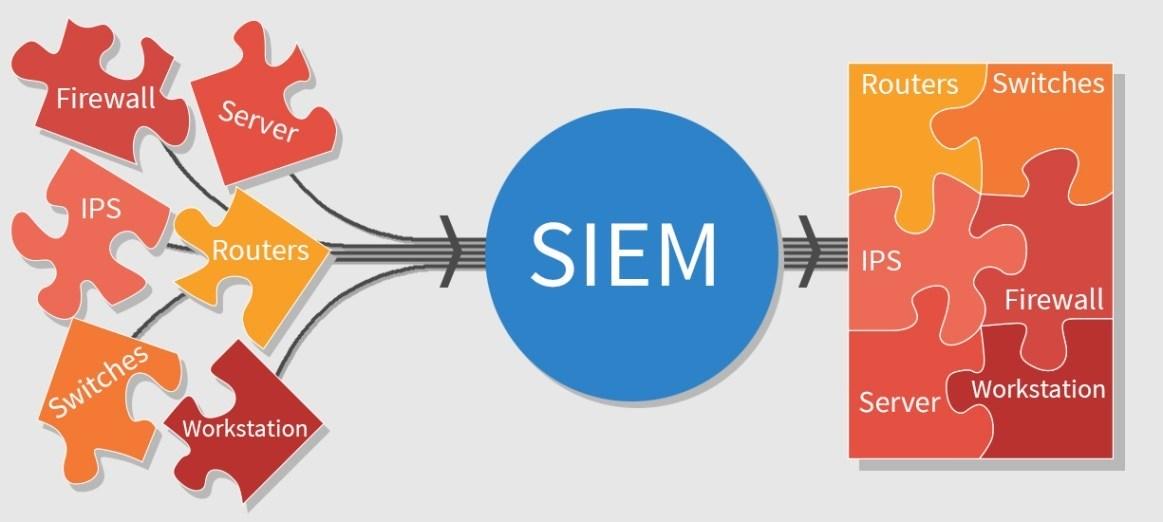

4-) Log Yöetimi (SIEM)

Log yönetimi, ISO 27001, SOX, 5651 Sayılı Yasa, PCI DSS gibi düzenlemelere uyum sağlamak için gerekli kritik noktalardan biridir. Tutulan kayıtların çeşidine bağlı olarak, kullanıcıların hangi sistemlere ne zaman eriştikleri, sistemlerin doluluk oranları, performans değerleri, veritabanlarında erişilen tablolar, yapılan değişiklikler gibi birçok bilginin toplanması ve kaydedilmesi mümkündür. Bununla beraber, toplanan logların ilişkilendirilmesi, arşivlenmesi, raporlanması gerekmektedir. Güvenlik Olay Yönetimi ve Korelasyon Sistemi (SIEM) çözümleri sayesinde kurum için anlamlı bilgilerin bulunması kolaylaşır, güvenlik açısından da şüpheli olaylar ortaya çıkarılabilir ve güçlü güvenlik analizleri yapılabilir.

5-)İzleme ve Yönetim

BT sistemlerinde ve ağ cihazlarında bulunan zafiyetlerin tespiti için kullanılan zafiyet tarama ve yönetim sistemi çözümleri, genellikle sistem üstündeki açık portları tespit edip bunlara yönelik bilinen saldırıları simule ederek sistemdeki zafiyetleri tespit ederler. Kurumların birçoğu sızma ve diğer güvenlik testlerini hizmet alarak gerçekleştirse de, zafiyet tespitinde iç kaynakların kullanımı da önemli role sahiptir. Üstelik genellikle bu yaklaşım aynı sistemleri birden fazla gözün incelemesini sağladığı için de ek olarak tercih edilen bir yöntemdir.