Hayalet Operasyonu: Dukes Geri Dönmedi, Çünkü Zaten Hiç Gitmemişti

Hayalet Operasyonu: Dukes Geri Dönmedi, Çünkü Zaten Hiç Gitmemişti

2016 ABD seçim çalışmaları esnasında Demokratik Ulusal Komite ihlaline karıştıkları şüphesinin ardından tüm dikkatler Dukes (APT29 ve Cozy Bear olarak da bilinir) üzerinde toplandı. O tarihten beri, birçok Amerika merkezli kuruluşu hedef alan bir kimlik avı saldırısının düzenlendiği Kasım 2018 tarihinde geri dönmelerinden şüphelenilmesinin dışında, Dukes ile kesin olarak ilişkilendirilen herhangi bir faaliyet olmadı. Bu da, grubun faaliyetlerine son verdiğini düşünmemize yol açtı.

Dukes ile ilişkilendirdiğimiz üç yeni kötü amaçlı yazılım ailesini (PolyglotDuke, RegDuke ve FatDuke) ortaya çıkardığımız birkaç ay öncesine kadar bu durum geçerliliğini korudu. Bu yeni implantlar son zamanlara kadar kullanılıyordu ve en son gözlemlenen örnek, Haziran 2019'da kullanıldı. Bu da Dukes'un 2016'dan beri oldukça faal olduğu ve yeni implantlar geliştirip yüksek değerli hedefleri riske attığı anlamına geliyor. Yeni ortaya çıkarılan bu Dukes faaliyetlerine, ortak olarak Hayalet Operasyonu adını veriyoruz.

Zaman tüneli ve mağdur bilimi

Hayalet Operasyonu'nun 2013 yılında başladığına ve biz bunu yazarken hâlâ devam ettiğine inanıyoruz. Araştırmalarımız Avrupa'da en az üç ülkenin Dış İşleri Bakanlığının bu kampanyadan etkilendiğini gösteriyor. Ayrıca Avrupa Birliği üyesi bir ülkenin Washington büyükelçiliğinde, Dukes tarafından gerçekleştirilen bir sızıntıyı da keşfettik.

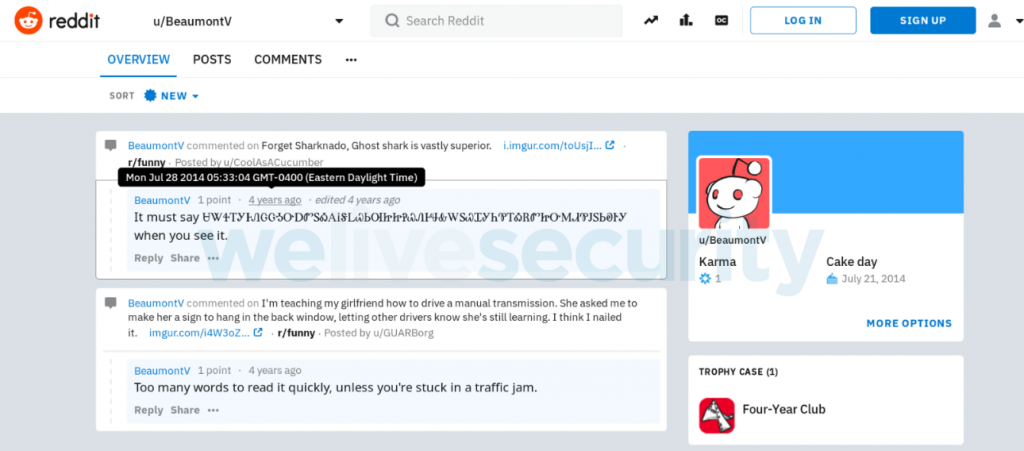

Bu kampanyanın halka açık ilk izlerinden biri, Temmuz 2014'te Reddit'te bulundu. Şekil 1, saldırganlar tarafından yayımlanan bir mesajı gösteriyor. Olağan dışı bir karakter setinin kullanıldığı garip dizi, PolyglotDuke tarafından kullanılan bir Komuta ve Kontrol (C&C) sunucusunun şifreli URL'sidir.

Şekil 1. Şifreli Komuta ve Kontrol URL'sini içeren Reddit gönderisi

Şekil 1. Şifreli Komuta ve Kontrol URL'sini içeren Reddit gönderisi

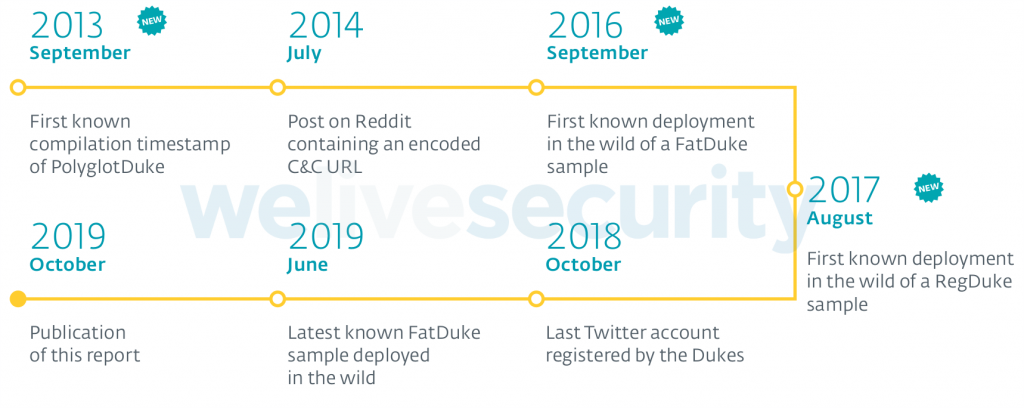

Şekil 2, Hayalet Operasyonu'nun zaman tünelini içeriyor. ESET telemetrisine dayalı olduğu için bu daha geniş kapsamlı bir kampanyanın sadece bir kısmı olabilir.

Şekil 2. Hayalet Operasyonu'nun Zaman Tüneli

Şekil 2. Hayalet Operasyonu'nun Zaman Tüneli

Hedefler arasında da önemli benzerlikler saptadık:

- Bilinen hedeflerin tümü Dış İşleri Bakanlıklarıydı.

- Hedef alındığı bilinen üç kuruluştan ikisi, daha önce CozyDuke, OnionDuke ya da MiniDuke gibi diğer kötü amaçlı Dukes yazılımlarının saldırısına uğramıştı.

- PolyglotDuke ve MiniDuke saldırısına uğrayan bazı makinelerde, CozyDuke'un sadece birkaç ay önce kurulduğunu fark ettik.

Bununla birlikte, sadece aynı makinelerde bilinen Dukes araçlarının varlığına dayalı bir ilişkilendirme kuşkuyla karşılanmalıdır. Aynı bilgisayarlardan bazılarında iki diğer APT tehdit aktörünü de (Turla ve Sednit) saptadık.

Öte yandan, daha önce belgelendirilen örnekler ile Hayalet Operasyonu'nda elde edilen örnekler arasında güçlü kod benzerlikleri de tespit ettik. Yanıltma operasyonu ihtimalini göz ardı edemeyiz ancak bu kampanya, Dukes cephanesinin sadece çok küçük bir bölümü bilindiği bir dönemde başladı. 2013 yılında, PolyglotDuke'un bilinen ilk derleme tarihinde, sadece MiniDuke belgelendirilmişti ve tehdit analistleri bu tehdit aktörünün öneminin henüz farkında değildi. Bu yüzden, Hayalet Operasyonu'nun diğer kampanyalarla eş zamanlı olarak yürütüldüğüne ve şu ana kadar radara takılmadan ilerlediğine inanıyoruz.

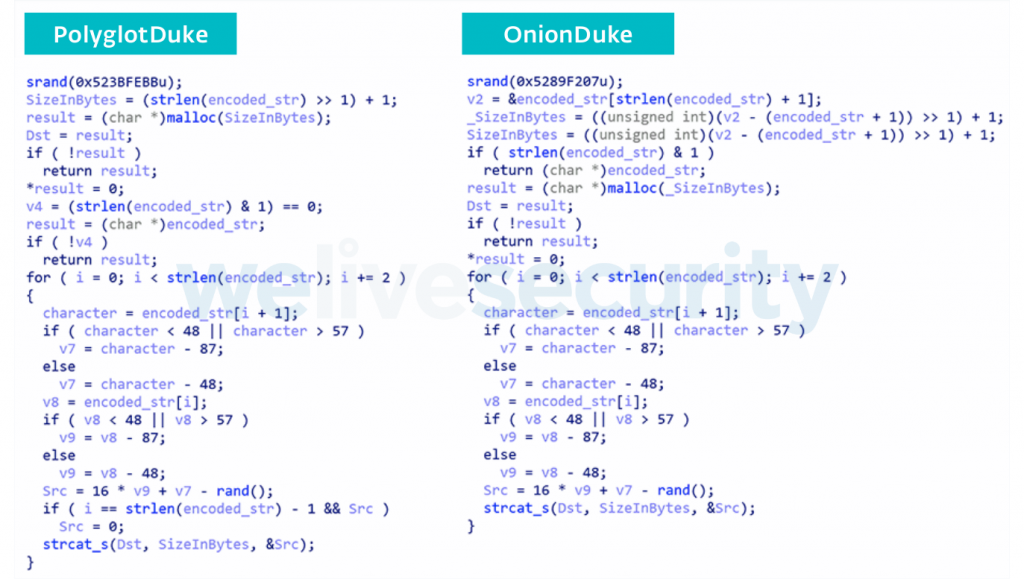

PolyglotDuke (SHA-1: D09C4E7B641F8CB7CC86190FD9A778C6955FEA28), kötü amaçlı yazılım tarafından kullanılan dizilerin şifresini çözmek için özel bir şifreleme algoritması kullanır. İşlevsel bakımdan eş olan kodu, F-Secure tarafından 2014'te belgelendirilen bir OnionDuke örneğinde (SHA-1: A75995F94854DEA8799650A2F4A97980B71199D2) saptadık. srand işlevi için çekirdek oluşturma amacıyla kullanılan değerin, yürütülebilir dosyanın derleme zaman damgası olması ilginçtir. Örneğin 0x5289f207, 18 Kasım 2013 Pazartesi 10:55:03'e (Eş Güdümlü Evrensel Zaman) karşılık gelmektedir.

Şekil 3'teki IDA ekran görüntüleri, iki benzer işlevi göstermektedir.

Şekil 3. 2013 yılında, PolyglotDuke (solda) ve OnionDuke (sağda) örneklerinde bulunan özel dizi şifreleme işlevinin karşılaştırması

Şekil 3. 2013 yılında, PolyglotDuke (solda) ve OnionDuke (sağda) örneklerinde bulunan özel dizi şifreleme işlevinin karşılaştırması

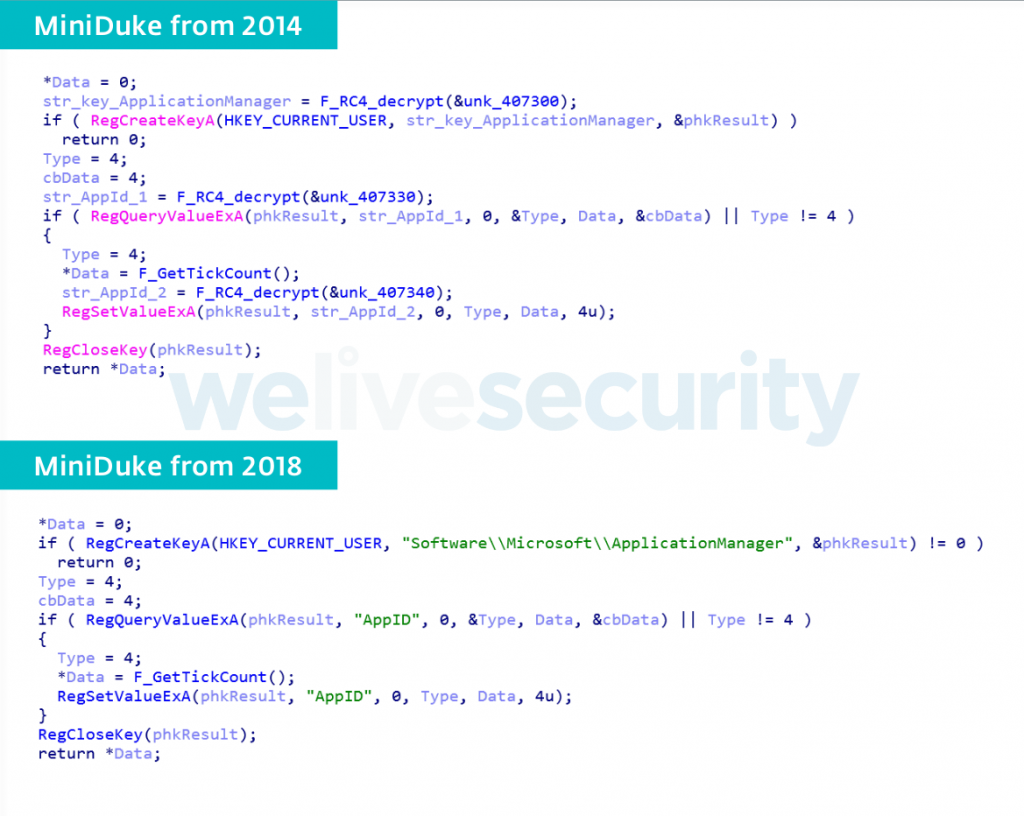

Ayrıca, son dönemdeki MiniDuke arka kapı örnekleri, beş yıldan daha uzun bir süre önce belgelendirilen örneklerle benzerlikler taşımaktadır. Şekil 4, Kaspersky tarafından 2014'te listelenen bir MiniDuke arka kapısı (SHA-1: 86EC70C27E5346700714DBAE2F10E168A08210E4) ile Ağustos 2018'de derlenen bir MiniDuke arka kapısının (SHA-1: B05CABA461000C6EBD8B237F318577E9BCCD6047) karşılaştırmasını göstermektedir.

Şekil 4. 2014 tarihli MiniDuke (üstte) ve 2018 tarihli MiniDuke'ta (altta) aynı işlevin karşılaştırması

Şekil 4. 2014 tarihli MiniDuke (üstte) ve 2018 tarihli MiniDuke'ta (altta) aynı işlevin karşılaştırması

Özellikle güçlü kod benzerlikleri ve önceki kampanyalarla zaman çakışmaları başta olmak üzere, bilinen diğer Dukes kampanyaları ile Hayalet Operasyonu arasındaki sayısız benzerlik düşünüldüğünde, bu operasyonun Dukes tarafından yürütüldüğünü neredeyse kesin olarak söyleyebiliriz.

Güncellenen araçlar ve teknikler

Hayalet Operasyonu'nda, Dukes sınırlı sayıda araç kullanmasına rağmen algılanmaktan kaçınmak için çok sayıda ilginç taktikten faydalanıyor.

İlk olarak, çok kararlı olduklarını söyleyebiliriz. Kimlik bilgilerini çalıyor ve ağda yatay şekilde hareket etmek için sistematik olarak bu bilgileri kullanıyorlar. Aynı yerel ağdaki makineleri ilk defa ya da tekrar ele geçirmek için yönetici kimlik bilgilerini kullandıklarına şahit olduk. Bu nedenle, bir Dukes saldırısına yönelik işlem yaparken, kısa bir süre içerisinde her bir implantın kaldırıldığından emin olmak önemlidir. Aksi takdirde, saldırganlar temizlenen sistemlere tekrar saldırmak için kalan implantları kullanacaktır.

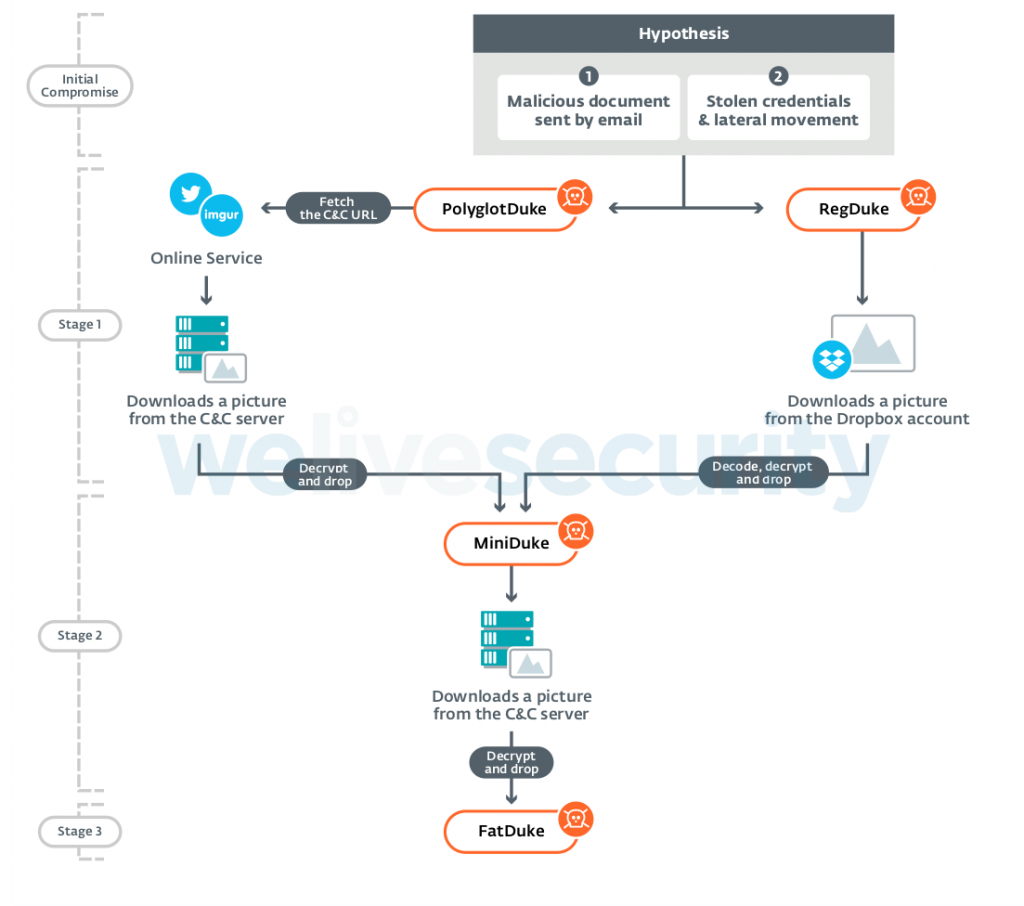

İkinci olarak, dört aşamaya ayrılmış, karmaşık bir kötü amaçlı yazılım platformları bulunuyor.

- PolyglotDuke, C&C URL'sini almak için Twitter'ı ya da Reddit ve Imgur gibi diğer web sitelerini kullanır. Aynı zamanda C&C iletişimi için resimlerdeki gizli yazılardan da faydalanır.

- RegDuke, C&C sunucusu olarak Dropbox'ı kullanan, birinci kurtarma aşamasıdır. Ana yük diskte şifrelenir ve şifreleme anahtarı Windows kayıt defterinde depolanır. Yukarıdaki belirtildiği gibi bu aşamada da gizli yazılardan faydalanılır.

- MiniDuke arka kapısı ikinci aşamadır. Bu basit arka kapı, assembly dilinde yazılmıştır. Eski MiniDuke arka kapılarına çok benzer.

- FatDuke ise üçüncü aşamadır. Bu karmaşık arka kapının birçok işlevi ve çok esnek bir yapılandırması vardır. Kodu da çeşitli anlaşılmaz ön biçimleme programları kullanılarak iyi biçimde gizlenir. Güvenlik ürünleri tarafından algılanmamak için kodu yeniden derler ve gizlenme sürecinde değişiklik yaparlar.

Şekil 5, Hayalet Operasyonu'ndaki kötü amaçlı yazılım platformunun bir özetidir.

Şekil 5. Hayalet Operasyonu kötü amaçlı yazılım platformunun özeti

Şekil 5. Hayalet Operasyonu kötü amaçlı yazılım platformunun özeti

Üçüncü olarak, operatörlerin hedef olan farklı kuruluşlar arasında aynı C&C ağ altyapısını kullanmaktan kaçındıklarını da fark ettik. Bu tür bir bölmeleme genellikle sadece en özenli saldırganlarda görülür. Söz konusu teknik, kurbanlardan bir tanesi saldırıyı keşfedip ağla ilgili Tehlike Göstergelerini güvenlik topluluğuyla paylaştığında tüm operasyonun sona ermesini önler.

Sonuç

Yeni araştırmamız, bir casusluk grubu yıllarca genel raporlarda yer almasa dahi, bunun casusluğa son verdikleri anlamına gelmediğini gösteriyor. Daha önce yaptığı gibi, Dukes yıllarca radarlara takılmadan ilerlemiş ve yüksek değerli hedeflere saldırmıştır.

Teknik raporda ve GitHub'da Tehlike Göstergelerinin ve örneklerin yer aldığı kapsamlı listeyi bulabilirsiniz.

Arka kapının ayrıntılı analizi için teknik raporumuza (TODO) başvurun. Sorularınızı yöneltmek ya da konuyla ilgili örnek göndermek için bizimle threatintel@eset.com adresinden iletişim kurabilirsiniz.