LTE (4G/4.5G) Güvenlik Mimarisi ve Siber Tehditler

LTE (4G/4.5G) Güvenlik Mimarisi ve Siber Tehditler

Levent Taş

ARGELA Kamu & Savunma

İş Geliştirme Koordinatörü

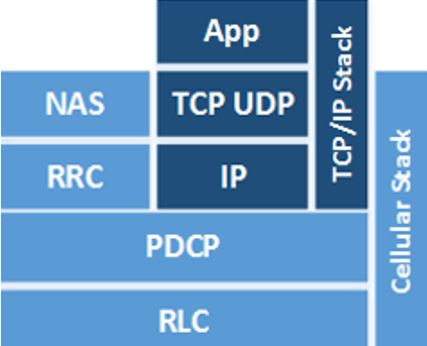

LTE (Long Term Evolution) ağ teknolojilerine dayalı yüksek hızlı kablosuz veri aktarmadır. LTE yani 4G/4.5G haberleşmesinde hava arabirimi hücresel yığınında yer alan ve aşağıda gösterilen her bir protokol, bir seri işlev gerçekleştirerek iki mantıksal düzlemden birinde çalışmaktadır: Kullanıcı düzlemi (User Plane) veya kontrol düzlemi (Control Plane). Kontrol düzlemi, bağlanacak kullanıcı cihazı (UE) için gerekli sinyal iletişiminin tümünün taşınmasından sorumluyken, kullanıcı düzlemi şebeke üzerinden gönderilen kullanıcı verilerini taşımakla sorumlu mantıksal düzlemdir.

|

|

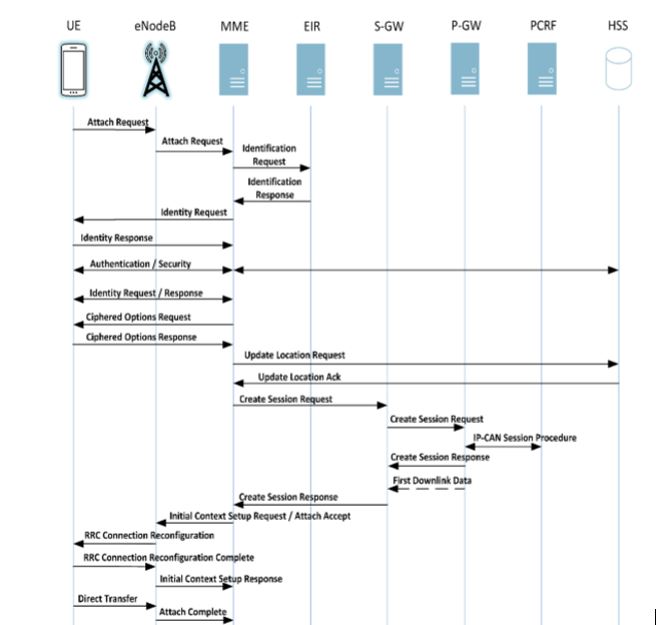

Bu protokol çeşitliliğinin yanında, aşağıda grafiği paylaşılan mobil bir cihazın LTE şebekesine bağlanma sürecinin (UE Attach) karmaşıklığı ve adreslediği şebeke elemanı sayısı, siber saldırganların ihtiyaç duyduğu geniş saldırı yüzeyini sağlamaktadır.

LTE Güvenlik Mimarisi

Kriptografik Bakış

Teknik güvenlik gereksinimlerinin çoğu, birincil LTE güvenlik spesifikasyonu (3GPP TS 33.401) içinde mevcuttur. LTE ile yeni bir şifreleme algoritması seti ve GSM/UMTS'inkinden önemli ölçüde farklı anahtar yapısı getirilmiştir. Gizlilik ve bütünlük için EPS (Evolved Packet System) şifreleme algoritmaları (EEA) ve EPS bütünlüğü algoritmaları (EIA) olarak adlandırılan kriptografik algoritma setleri mevcuttur.

- EEA1 ve EIA1, UMTS'de kullanılan algoritmalara çok benzer, SNOW 3G'yi temel almaktadır.

- EEA2 ve EIA2, AES tarafından CTR modunda tanımlanan EEA2 ile AES-CMAC (şifrelemeye dayalı MAC) tarafından tanımlanan EIA2 ile AES’e dayanmaktadır.

- EEA3 ve EIA3’ün her ikisi de bir Çin şifrelemesi olan ZUC’u temel almaktadır.

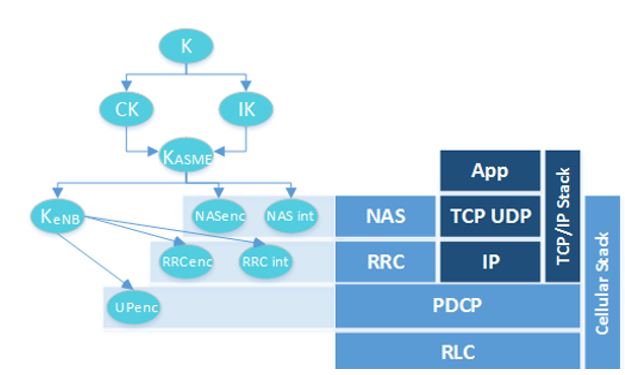

LTE'deki birçok anahtar 256 bit uzunluğundadır, ancak bazı geçerli uygulamalarda 128 bit kullanılmıştır. Aşağıdaki grafikte LTE şebeke altyapısını koruyan anahtarlar gösterilmektedir.

|

|

Donanım Güvenliği

UICC (Universal Integrated Circuit Card), modern mobil cihazlarda kullanılan yeni nesil SIM kart ve LTE güvenlik mimarisinin temelidir. LTE'de, UICC'ler K olarak anılan, uzun kullanım süreli, önceden paylaşılan bir şifreleme anahtarı ile donatılmıştır. Bu anahtar saldırıya dayanıklı UICC'de ve ayrıca çekirdek ağda (HSS – Home Subscriber Server) depolanmaktadır ve dışarı çıkarılmamaktadır. LTE'nin şifreleme yapısındaki diğer tüm anahtarlar, oturum ana anahtarı olarak adlandırılan Kasme'den türetilmektedir.

Kullanıcı Cihazı (UE) Güvenliği

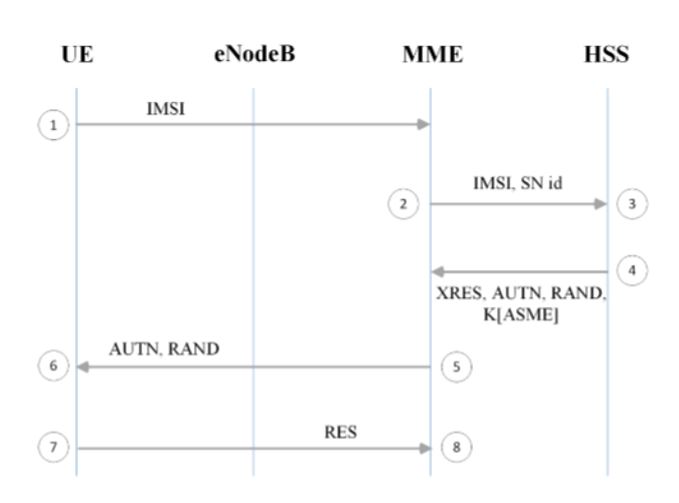

Mobil cihazlar tarafından bir LTE şebekesine kimlik doğrulaması yapmak için kullanılan birincil LTE kimlik doğrulama mekanizması, kimlik doğrulama ve anahtar anlaşması (AKA – Authentication and Key Agreement) protokolü olarak adlandırılmaktadır. Aşağıdaki grafikte gösterilen AKA protokolü, şifreleme kullanarak UICC'nin ve MNO (Mobile Network Operator)’nun gizli anahtar K hakkında bilgi sahibi olduğunu kanıtlamaktadır.

Hava Arayüzü Güvenliği

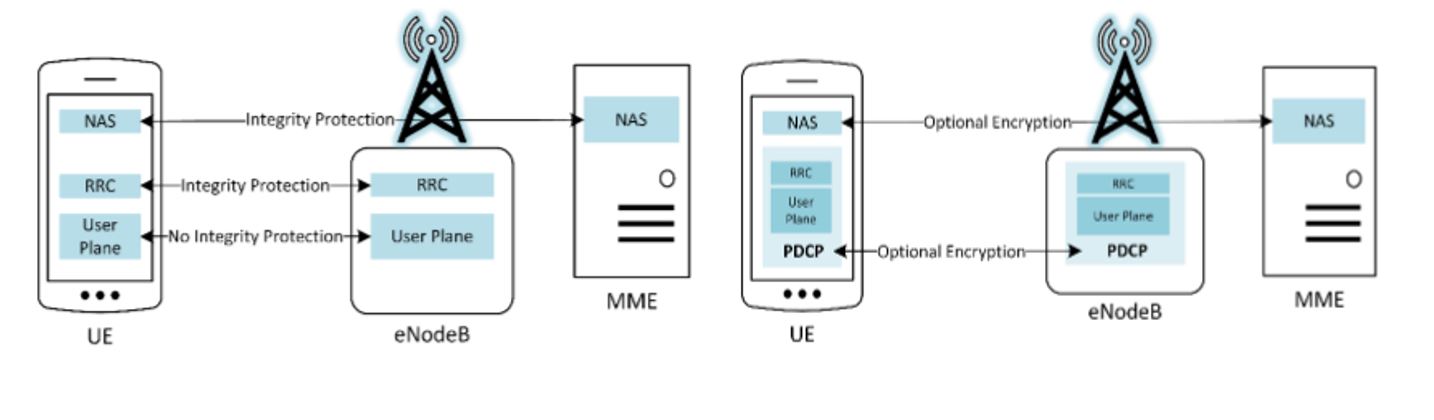

Uu üzerinde UE ve eNodeB (Evolved Node B –Baz İstasyonu) arasında iletişim kuran hem kontrol düzlemi hem de kullanıcı düzlemi paketleri gizlilik korumalı olabilir, ancak bu standartlar operatörler için isteğe bağlı olarak bırakılmıştır. Kullanıcı düzlemi gizlilik koruması, PDCP (Packet Data Convergence Protocol) katmanında yapılabilecek ve bu bir operatör seçeneği olacaktır. LTE, 3GPP TS 22.101'de bir şifreleme göstergesi özelliğini belirtmektedir. Bu özellik kullanıcıya erişim şebekesi şifreleme durumunun görünürlüğünü sağlamak için tasarlanmıştır. Ne yazık ki, bu özellik modern cep telefonu işletim sistemlerinde yaygın şekilde uygulanmamaktadır. Aşağıdaki grafiklerde LTE'nin ağda bütünlük ve şifrelemeyi nasıl sağlayabileceği gösterilmektedir.

Erişim Şebekesi Güvenliği

Handover erişim şebekesindeki en önemli işlemdir. İki tip handover işlemi bulunmaktadır: X2 ve S1 handover. S1 handover sırasında MME (Mobile Management Entity) handover işleminin gerçekleşeceğinin farkındadır. Bir X2 handover işleminde ise MME bundan habersizdir ve geçiş tamamen eNodeB'ler arasında X2 arabirimi üzerinden gerçekleşmektedir. Her iki handover metodu için de ayrı güvenlik konuları vardır. S1 handover ile MME bağlantı kopmadan önce hava arayüzünü korumak için kullanılan şifreleme parametrelerini yenileyebilmektedir. X2 handover ile yeni anahtar malzemesi ancak handover sonrasında bir sonraki teslimatta kullanılmak üzere sağlanabilmektedir.

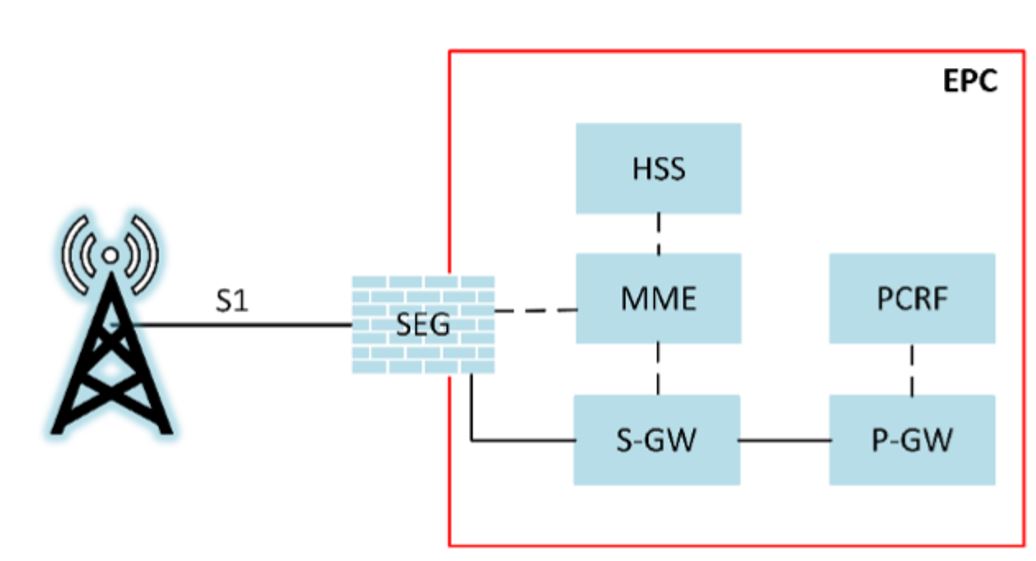

Backhaul Güvenliği

LTE ile eNodeB ve EPC (Evolved Packet Core – Çekirdek Şebeke) arasındaki IP trafiğini ele geçirmek için gereken tek şey temel şebeke deneyimi, bir bilgisayar, bir şebeke kablosu ve geçiş bağlantı noktasına erişimdir. S1 arabiriminde gizlilik sağlanmadığı takdirde, tüm ele geçirilen trafik açık metindir. Gizlilik, (potansiyel olarak fiziksel olarak güvenli olmayan) S1 arabirimi üzerinden geçen trafik için eNodeB'lerde bir IPsec tüneli başlatılarak ve EPC'nin barındırıldığı güvenlik alanının kenarına yerleştirilen güvenlik şebeke geçidinde tüneli sonlandırarak sağlanmaktadır.

S1 arabirimi üzerinde IPsec'in kullanılması, IPsec tünelini sonlandıran uç noktaların önceden paylaşılan anahtarlar veya dijital sertifikalarla hazırlanmış olmasını gerektirmektedir. Açık Anahtar Altyapısı (PKI) gibi ölçeklenebilir bir sistemin LTE şebekesinde kullanımı mümkündür. Şifrelenmiş bağlantıyı kurmak için kullanılan güvenlik parametreleri, uç noktalarda yapılandırılan ilkelere dayalı şekilde Internet Key Exchange (IKE) kullanılarak dinamik olarak müzakere edilebilmektedir. IPsec tünelinin her iki uç noktası (eNodeB ve SEG) dijital sertifika veya önceden paylaşılan anahtarlar içermektedir. Bunlar manuel olarak veya dinamik olarak PKI sisteminden sağlanmaktadır.

S1 arabirimi üzerinde IPsec'in kullanılması, IPsec tünelini sonlandıran uç noktaların önceden paylaşılan anahtarlar veya dijital sertifikalarla hazırlanmış olmasını gerektirmektedir. Açık Anahtar Altyapısı (PKI) gibi ölçeklenebilir bir sistemin LTE şebekesinde kullanımı mümkündür. Şifrelenmiş bağlantıyı kurmak için kullanılan güvenlik parametreleri, uç noktalarda yapılandırılan ilkelere dayalı şekilde Internet Key Exchange (IKE) kullanılarak dinamik olarak müzakere edilebilmektedir. IPsec tünelinin her iki uç noktası (eNodeB ve SEG) dijital sertifika veya önceden paylaşılan anahtarlar içermektedir. Bunlar manuel olarak veya dinamik olarak PKI sisteminden sağlanmaktadır.

Çekirdek Şebeke Güvenliği

Geleneksel IP şebeke güvenliği ve operasyonel yöntemleri faydalı olsa da EPC için özel bir güvenlik standardı bulunmamaktadır. 3GPP, ilk olarak MME için güvenlik güvencesi spesifikasyonlarını (SCAS) bir deneme olarak oluşturması, MME için ilk SCAS tamamlandıktan sonra, 3GPP SA3 çalışma grubu diğer şebeke ürün sınıfları için SCAS üzerinde çalışmaya devam edilmesi planlıyken TR 33.806 taslağı geri çekilmiştir. Bu durumda, çekirdek şebeke güvenliği, 3GPP standartlarında herhangi bir sıkı güvenlik spesifikasyonu veya gereksinimi içermemektedir.

LTE Ağlarına Yönelik Tehditler

Genel Siber Güvenlik Tehditleri

LTE altyapı bileşenleri (eNodeB, MME, S-GW) genel amaçlı işletim sistemlerinde (FreeBSD ve diğer Unix/Linux gibi) yaygın olarak bilinen yazılım kusurlarına karşı duyarlıdır. Bu durum, LTE sistemlerinin bilinen güvenlik açıklarını düzeltmek için istikrarlı bir şekilde güncelleme ve yamalama faaliyetlerinin yürütülmesi gerekliliğini ortaya koymaktadır.

Kullanıcı Cihazı (UE) Güvenliği

Bir mobil cihazın işletim sistemine, 3’üncü parti ürün yazılımına ve yüklü uygulamalara bulaşan zararlı yazılım, bir UE'nin hücresel şebekeye erişmesini önleyebilmektedir. Zararlı yazılım, BBU (Base Band Unit) işletim sistemini ve ilgili ürün yazılımını doğrudan yükleyecektir. BBU işletim sistemine yönelik saldırılar ağa erişim için gerekli olan önemli yapılandırma dosyalarını değiştirebilmekte veya bir baz istasyonundan gelen sinyali işleme gibi önemli bir rutinin çalışmasını engelleyebilmektedir (DoS).

Baz İstasyonu Altyapısına Yönelik Zararlı Yazılımlar

Mobil cihazda yüklü olan veya bir mobil aygıtın işletim sistemini ve 3üncü parti ürün yazılımına bulaşan zararlı yazılım, bir botun radyo şebekesi altyapısına karşı bir saldırı başlatmasına neden olabilmektedir. Söz konusu DDoS saldırısı, bağlantı taleplerinin sürekli akışı şeklinde başlatılabilmekte veya yüksek bant genişliği bilgi ve hizmetleri talepleri şeklinde de gerçekleşebilmektedir. Çok sayıda güncelleme talebi yapan bir mobil uygulama vasıtasıyla sistemi devre dışı bırakma, operatörlere yönelik DDoS saldırısına en güzel örnektir. Zararlı yazılım, baz istasyonu işletim sistemlerine de nüfuz edebilmekte ve beklenmedik/istenmeyen donanım davranışlarına neden olabilmektedir.

Çekirdek Şebeke Altyapısına Yönelik Zararlı Yazılımlar

Bir operatöre ait çekirdek şebeke altyapısına bulaşan zararlı yazılımlar şebeke faaliyetlerini kayıt altına alabilmekte, kritik iletişim şebeke geçitlerinin yapılandırmasını değiştirebilmekte veya hangi bileşenlere bulaştığına bağlı olarak kullanıcı trafiğini (örn: arama trafiği, SMS/MMS) dinlemek mümkün olabilmektedir. Bu tür saldırılar daha önce GSM şebekelerinde gözlemlenmiştir, ancak LTE çekirdek şebeke altyapısında bu saldırılara ilişkin tespit edilmiş bir örnek bulunmamaktadır.

Yetkisiz OAM Şebeke Erişimi

Operasyonel ve erişim yönetimi (OAM) ağları, operasyonel bir hücresel şebekenin vazgeçilmez bir parçasıdır ve coğrafi olarak dağılmış şebeke bileşenlerine uzaktan erişim sağlamaktadır. Bu OAM şebeke arayüzleri, şebeke bileşenlerine hızlı erişim sağlamakta ve MNO'ların ağları tek merkezden yönetmesine ve ayarlamalarına izin vermektedir. Zayıf tasarım ve bu yönetim ağlarının/arayüzlerinin güçlendirilmemesi, şebekenin operasyonel istikrarı için ciddi bir güvenlik riski oluşturmakta, yönetim arabirimlerine yetkisiz erişim, potansiyel olarak kritik şebeke sistemlerinin yanlışlıkla veya kasıtlı olarak yapılandırılmasına izin verebilmektedir.

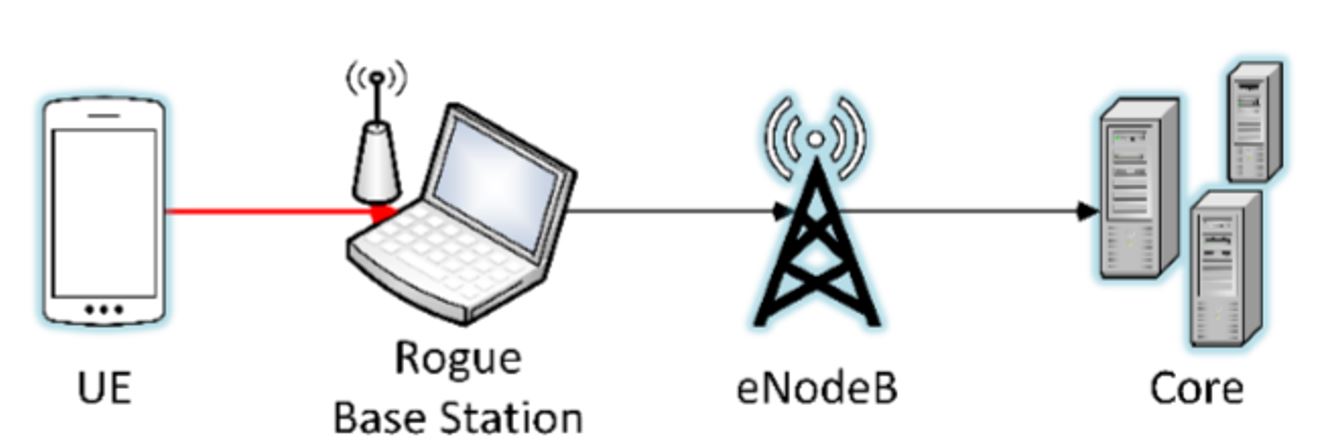

Sahte Baz İstasyonları

Sahte baz istasyonları, gerçek bir operatöre ait olmayan ve yasal işletilmeyen lisanssız baz istasyonudur. Uygun bir operatör şebekesi gibi görünen hücresel bir şebeke tesis etmektedirler. Bu cihazları kurmak için gerekli olan donanım, RAHAT (Rafta Hazır Ticari Ürün) olarak bulunabilmektedir. 2G (GSM) baz istasyonunu çalıştırmak için gereken yazılım açık kaynaktır. Serbestçe kullanılabilmekte ve sahte bir baz istasyonu olarak çalışacak şekilde yapılandırılabilmektedir. Sahte baz istasyonları, bir mobil cihazın tercih edilen taşıyıcı şebekesi olarak hangi ana istasyona yayın yapıldığından bağımsız olarak, en yüksek güç seviyesinde yapılan iletimden faydalanmaktadır. Bu nedenle, mobil cihaz çok yüksek güç seviyelerinde iletim yaparken fiziksel olarak sahte bir baz istasyonuna yakın olduğunda, bu istasyona bağlanmaya çalışabilecektir. GSM tarafından sunulan güvenlik seviyesi, mobil cihaz ve hücresel şebeke arasında karşılıklı kimlik doğrulamasına ve yeterli uzunluktaki anahtarlara sahip güçlü şifreleme algoritmalarına sahip değildir. Buna ek olarak, 2G GSM hava arayüzünün şifrelenmesi zorunluluğu da yoktur.

Cihaz ve Kimlik İzleme

Daha önce belirtildiği gibi hem IMSI (UICC) hem de IMEI benzersiz tanımlayıcılar gibi davranmaktadır. Bu tanımlayıcıların her ikisi de, bir cep telefonunun sahibinin kim olduğu ve bu cihazın fiziksel olarak nerede bulunduğu konusunda göstergelerdir. Günümüzde, bireylerin mobil cihazlarını fiziksel olarak onlara yakın tutmaları normal bir durumdur. Örneğin, yerleşim alanındaki trafiği kesmek için sahte bir baz istasyonu kullanıldığı durumda, sahtekâr şebeke operatörü belirli bir kişinin belli bir konumda olup olmadığını tespit edebilmekte, böylece kişinin mahremiyetini ve güvenliğini tehdit edebilmektedir. Coğrafi konumlandırma için gerekli olan tüm veriler, sinyalleme kanalları üzerinden edinilebilmekte ve havadan gönderilmektedir.

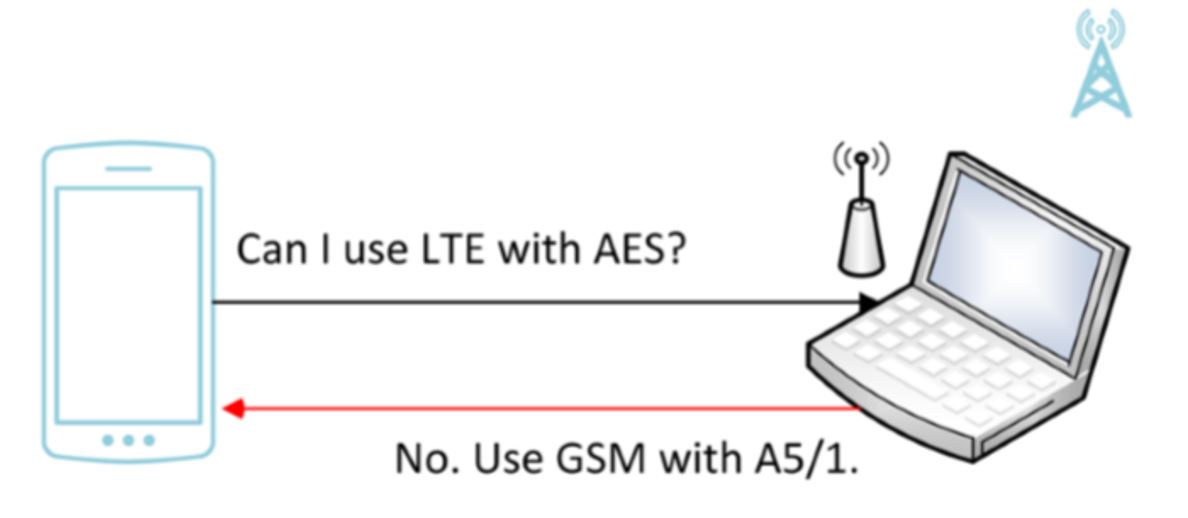

Seviye Düşürme Saldırıları

Yüksek güç düzeyinde yayın yapan sahte bir ana istasyon kullanan saldırgan, kullanıcıyı GSM veya UMTS seviyesine indirmeye zorlayabilmektedir. UMTS hava arayüzünün gizlilik ve bütünlüğünü korumak için kullanılan şifreleme algoritmalarında, kamuya açık bilinen zayıf yönler yoktur. Ancak, hava arayüzünün gizliliğini ve bütünlüğünü korumak için kullanılan 2G GSM şifreleme algoritmaları için önemli zayıflıklar vardır. Kırılmış 2G şifreleme algoritmalarına örnek, A5/1 ve A5/2'dir. Sahte baz istasyonuna bağlanırken kullanılan algoritmaya bağlı olarak, hava arayüzünü korumak için seçilen hava arayüzü şifreleme algoritmaları kriptografik olarak kırılabilmekte ve arama ve veri gizliliğine neden olabilmektedir.

Acil Durum Telefon Görüşmelerini Önleme

Sahte baz istasyonu kullanan saldırganlar istasyona fiziksel olarak yakın olan mobil cihazların acil servislere erişmesini önleyebilmektedir. Bu durum, kullanıcı trafiğini operatöre iletmede başarısız olduğunda gerçekleşmektedir. Bu saldırı, acil bir durum sırasında meydana gelirse, mağdurların kamu güvenliği servislerinden ve ilk müdahaleden yardım almaları engellenebilmektedir.

Doğrulanmamış Ret Mesajları

UE ekleme prosedürü sırasında güvenlik parametreleri üzerinde görüşmeden önce bazı mesajlar gönderilebilmektedir. Bu kimliği doğrulanmamış mesajlardan biri, bir UE'nin bağlantı prosedürünü tamamlamasını engelleyen ATTACH REJECT mesajıdır. UE'yi bir UE ekleme prosedürüne katılmak için zorlayan sahte bir baz istasyonu bu kimliği doğrulanmamış olarak gönderebilmektedir. Bu mesajın alınmasına yanıt olarak bir UE, artık bu LTE şebekesine veya diğerlerine bağlanmaya çalışmayacaktır. ATTACH REJECT mesajı; UE şebekenin kimliğini doğrulamadan önce bile gönderildiğinden sahte baz istasyonunu gerçek bir istasyonla ayırt edememektedir. Bu durum, UE'nin kapatılması ve yeniden açılması işlemi gerçekleştirilene kadar devam edebilecek bir DoS saldırısına neden olabilmektedir. Belirli baz istasyonu uygulamaları, ATTACH REJECT mesajı alındığında otomatik olarak yeniden denenmeyecektir.

Hava Arayüzü Dinlemesi

Operatör, Uu arayüzünde kullanıcı düzlemi LTE trafiğini şifrelemiyorsa karmaşık bir dinleme saldırısı mümkündür. Saldırganların, UE ile eNodeB arasındaki radyo iletimini yakalamak ve depolamak için uygun donanıma sahip olmaları gerekecektir. Buna ek olarak saldırganların, bir UE'nin iletişim kurmak için kullandığı belirli LTE frekanslarını ve zaman aralıklarını tanımlamak için yazılıma ihtiyacı olacak, böylece ele geçirilen trafiği IP paketlerine demodüle edebileceklerdir.

Ele Geçirilmiş Femtocell Yoluyla Saldırılar

Femtocell, bir kullanıcıya kendi evinde veya başka bir yerde küçük bir baz istasyonuna sahip olma imkanı sunmaktadır. Bu küçük baz istasyonları, çekirdek ağa, yavaş, kesintili erişim olan veya hiç erişim olmayan bir eNodeB'ye yardımcı olabilmektedir. UE'ler bu cihazlara tipik bir eNodeB gibi bağlanırlar, ancak bu cihazlar sıklıkla bir internet servis sağlayıcısı aracılığıyla operatörün çekirdek şebekesine tekrar bağlanmaktadırlar. Femtoceller, Rel.8’den bu yana LTE'de standartlaştırılmış ve H(e)nodeB, HeNodeB veya HeNB'ler olarak ifade edilmişlerdir. HeNB'lerin, bir operatörün çekirdek şebekesine giren ve çıkan ana trafik şebekesini korumak için bir HeNB şebeke geçidine (HeNB-GW) IPsec bağlantısı yapması zorunludur. HeNB'ler bir saldırganın fiziksel olarak elinde bulunuyorsa, bu durum HeNB'deki bir kusuru tanımlamak için sınırsız zaman sağlayacaktır. Sahte bir HeNB, sahte bir baz istasyonuna benzer bir şekilde kullanılabilmekte, bunun yanında hücresel bağlantıyı korumak için kullanılan şifreleme anahtarlarına da erişebilmektedir. Aynı zamanda, çekirdek şebekeye geri gönderilmeden önce saldırganlara açık metin trafiğine erişim imkânı da sağlayacaklardır.

Radyo Karıştırma Saldırıları

Karıştırma saldırıları, bilgi iletmek ve almak için kullanılan radyo frekans kanalını istismar ederek hücresel ağlara erişimi kesmek için kullanılan bir yöntemdir. Bu saldırı, belirli bir frekans bandında yüksek güç seviyelerinde statik ve/veya gürültüyü ileterek sinyal/ses oranını düşürerek gerçekleştirilmektedir. Saldırı sınıflandırması, çeşitli beceri düzeyleri ve özel ekipmana erişim gerektiren çeşitli yollarla gerçekleştirilebilmektedir. LTE spektrumunda spesifik kanal hedefleyen ve yakalanmayı engellemek adına zaman ayarlı yapılan karıştırma "akıllı karıştırma" olarak adlandırılmaktadır. RF frekanslarının geniş bir aralığındaki yayın gürültüsüne ise "sessiz karıştırma” denmektedir.

- UE Radyo Arabirimi Karıştırması: UE’nin bir eNodeB'ye sinyal gönderilmesini önlemek için düşük maliyetli, yüksek karmaşıklığa sahip bir saldırı tipidir. Bu konuda yapılan araştırmalar, LTE hava arabirimi protokolleri tarafından kullanılan az miktarda LTE kontrol sinyalleşmesinden ötürü bu saldırının mümkün olduğu düşünülmektedir.

- eNodeB Radyo Arabirimi Karıştırması: Baz istasyonları, diğer baz istasyonlarına fiziksel (örneğin fiber optik) veya kablosuz (örneğin mikrodalga) bağlantılarla bağlanmaktadır. Bu bağlantılar çoğu zaman call hand off işlemlerini gerçekleştirmek için kullanılmaktadır. eNodeB'ler arasında kullanılan kablosuz bağlantılar karıştırılabilmektedir. Teorik olarak, UE'ye karşı kullanılan akıllı karıştırma saldırısı, eNodeB'den eNodeB'ye RF iletişiminin iletilmesini engelleyecek şekilde değiştirilebilmektedir.

Backhaul ve Çekirdek Engelleme

Backhaul bağlantısı, LTE çekirdeği ve eNodeB'ler (hücre siteleri) arasındaki veri iletişimini kapsamaktadır. LTE şebekesi, backhaul arayüzünde gizlilik korumasını kullanmadığında, hücre sitesi arasındaki iletişim dinlemelere karşı savunmasız kalacaktır. Saldırganın S1 arabirimini sonlandıran şebeke ekipmanlarına erişimi olursa, iletişimi engellemek artık önemsiz hale gelecektir.

Şebeke Altyapısı Üzerindeki Fiziksel Saldırılar

Hücre sitesi, bir eNodeB'yi çalıştırmak için gerekli olan tüm ekipmanı içeren fiziksel bir alandır. Bu alanlar bazen bir çitin içine alınmış ve fiziksel bir güvenlik sistemi tarafından korunmasına rağmen, bu savunmaların aşılması mümkündür. eNodeB'yi çalıştırmak için kullanılan ekipmanın çevrimdışı olması veya bir şekilde tahrip edilmesi durumunda bir DoS saldırısı mümkün olacaktır. Bir saldırgan eNodeB'yi çalıştıran sistemlerin kontrolünü ele geçirirse, tespit edilmesi çok daha zor olan daha düşük seviyeli saldırılar da ihtimal dâhilindedir.

K'ye Yönelik Saldırılar

Kriptografik anahtarlar, LTE'nin sisteme entegre edilmiş pek çok güçlü güvenlik özelliğini sunmasına olanak tanır. LTE iletişiminin farklı katmanlarını korumak için kullanılan birçok farklı anahtar mevcuttur. Bu anahtarların tümü gizli ve önceden paylaşılan K anahtarından türetilmektedir. Bu anahtar, UICC'de çalışan USIM'de ve operatörün HSS/AuC'si olmak üzere iki yerde bulunmaktadır. K'nin UICC'ye nasıl tedarik edildiğine bağlı olarak, bir saldırganın, LTE'nin tüm şifreleme işlevlerinden sorumlu olan bu gizli anahtara erişmesi mümkün olacaktır. Bir saldırgan K anahtarına erişirse, hem şebekede bir abone kimliğine, hem de K'nin sağlandığı abone için iletişim şifresini çözme yetisine sahip olacaktır.

Hizmetin Çalınması

UICC kartları, mobil cihazlardan çıkarılabilir küçük kartlardır. Operatör hizmeti, bir kullanıcının UICC'sine bağlıdır. Bu, bir UICC'nin mobil cihazdan çalınması ve ses ve veri de dâhil olmak üzere hizmetin çalınması amacıyla diğer bir mobil cihaza yerleştirilebileceği anlamına gelmektedir. Hizmetin çalınması için diğer bir yöntem de; HSS veya PCRF (Policy and Charging Rules Function)’e erişimi olan kötü niyetli birinin şebekeye onaylanmamış erişim hakkı vermesi şeklindedir.

LTE Ağlarına Yönelik Tehditlerin Azaltılması Yöntemleri

Siber Güvenlik İçin Önerilen Genel Uygulamalar

Bahse konu uygulamalar, UE güvenliğini, baz istasyonu altyapısına yönelik zararlı yazılımlar, çekirdek şebeke altyapısına yönelik zararlı yazılımlar ve yetkisiz OAM şebeke erişimi konularını adreslemektedir. LTE altyapı bileşenleri (eNodeB, MME, S-GW) kendi ağlarını oluşturmak maksadıyla, genellikle genel amaçlı işletim sistemlerini kullanmaktadır. Bilgisayar güvenliğine ilişkin önerilen uygulamaları, söz konusu LTE bileşenlerine de güncel bilgi teknolojilerine uygulananla aynı şekilde uygulamak önemlidir. Yama yönetimi, yapılandırma yönetimi, kimlik ve erişim yönetimi, kötü amaçlı yazılım algılama ve saldırı tespit ve önleme sistemleri gibi koruma mekanizmaları, operatörün LTE altyapısına da uygulanabilecektir. Bu süreçler ve koruma mekanizmaları, uzmanlaşmış LTE sistemini en iyi destekleyecek ve koruyacak şekilde uyarlanabilecektir.

Hava Arabiriminde Gizliliği Sağlama

Hava arayüzü dinlemesi saldırılarını adreslemektedir. NAS ve RRC'nin bütünlüğünü koruma zorunlu olmasına rağmen hava arabirimi şifreleme, LTE sistemlerinde operatörler için zorunlu değil opsiyoneldir. Kullanıcı düzleminin Upenc (User Plane Encryption) anahtarı üzerinden Uu arabirimi üzerinden kriptografik korumasını etkinleştirmek pasif dinleme saldırılarını önleyebilecektir. Bununla birlikte, hava arayüzünde gizlilik korumasının uygulanması hücresel şebekelerde önemli oranda gecikmeye neden olabilecek ve UE'nin pilini de önemli derecede etkileyebilecektir.

Şifreleme Göstergesinin Kullanımı

Hava arayüzü dinlemesi saldırılarını adreslemektedir. 2G GSM sistemi için kimlik doğrulama prosedürü mobil cihaz ve baz istasyonu arasında karşılıklı kimlik doğrulama yapmamaktadır. Bu durum, sahte baz istasyonunun, aktif bir LTE bağlantısı olan bir UE'de bir seviye düşürme saldırısı gerçekleştirmesine imkân sağlamaktadır. Söz konusu GSM bağlantısının gizliliği sağlanamamaktadır. Mevcut mobil cihazlar, bir kullanıcının eNodeB'ye bağlantısının şifreli olup olmadığını bilmesine imkân vermemektedir. 3GPP, bir bağlantı şifrelenmemiş ise kullanıcıyı uyarmak için bir "şifreleme göstergesi" sunmaktadır. Şifreleme göstergesi, 3GPP TS 22.101'de, kullanıcı düzleminin gizlilik korumasının durumu hakkında kullanıcıyı bilgilendiren bir özellik olarak tanımlanmıştır. Operatörün bu özelliği USIM'deki bir ayarla devre dışı bırakması mümkündür. Bu gösterge, hava hücresel bağlantılarının şifrelenmiş olup olmadığını öğrenmek isteyen kullanıcılara fayda sağlayacaktır.

LTE Ağlarına Bağlanmak İçin Kullanıcı Tanımlı Seçenek

Bu çözüm sahte baz istasyonları ile ilgili sorunları adreslemektedir. Sahte baz istasyonları sıklıkla GSM'deki karşılıklı kimlik doğrulama eksikliğini kullanmaktadır. Mevcut mobil cihazlar, bir kullanıcının mobil cihazının sadece 4G LTE ağına, belirli bir operatör şebekesine veya belirli bir fiziksel hücresel siteye bağlanmasını sağlamak için ortalama bir kullanıcıya bir seçenek sunmamaktadır. Kullanıcılar mobil cihazlarının sadece 4G LTE ağına bağlanmasını sağlayabilirlerse, UE ile eNodeB arasında LTE AKA protokolü ile karşılıklı kimlik doğrulama sağlanmakta ve GSM bağlantısının seviyesini düşüren etkin bir sahte baz istasyonu saldırısı mümkün olmamaktadır. Pek çok UE'nin tercih edilen bir şebeke teknolojisi listesine sahip olduğu bilinmektedir. Bu seçme şansının saldırı altındaki bir UE'nin sahte baz istasyonuna bağlanmasını önleyip engellemediği açık değildir. Söz konusu fonksiyon güvenlik amaçlı olmasa da sahte baz istasyonlarına karşı hayati bir savunma sağlayabilmektedir.

S1 Arayüzünün Gizliliğinin Korunması

Bu tedbir backhaul ve çekirdek şebekesindeki dinleme sorunlarını adreslemektedir. Bir LTE şebekesinin backhaul bağlantısının güvenliğini sağlamak için hem fiziksel hem de mantıksal güvenlik kullanılabilmektedir. Cihazları fiziksel olarak güvenli yerlere yerleştirmek, taşıyıcı bağlantıyı korumak ve saldırganlardan korumak için önemli bir adımdır. Backhaul bağlantısını aşan IP trafiğini şifreleyerek güvence altına almak aynı derecede önemlidir ve daha yüksek seviyede bir güvence sağlamaktadır ve bu NDS/IP aracılığıyla mümkün olmaktadır. S1 arabiriminde gizliliğin korunması, hücresel backhaul bağlantılarında gecikmeye neden olabilmektedir

Çekirdek Şebeke Bileşenleri Arasındaki Arayüzlerin Şifrelenmesi

Bu tedbir backhaul ve çekirdek şebekesindeki dinleme sorunlarını adreslemektedir. Şebeke kaynaklarının kullanılabilirliğini önemli derecede etkilemediği sürece, çekirdek şebeke düğümleri arasındaki iletişimi gizleme, muhtemelen 3GPP TS 33.210'da tanımlanan mekanizmalar yoluyla bir şekilde sağlanmaktadır. Örneğin, S-GW ve P-GW arasındaki trafik şifrelenmelidir. Yakın gelecekte, şebeke bileşenlerinin birçoğu aynı sunucuda ayrı uygulamalar olarak bir araya getirilebilecektir.

SIM/USIM PIN Kodunun Kullanımı

Bu tedbir Hizmetin Çalınmasının neden olduğu sorunları adreslemektedir. Bazı modern mobil ekipman işletim sistemleri 3GPP TS 121.111 tarafından belirtilen USIM PIN'i kullanmaktadır. Bu şekilde bir UICC'de yapılandırılmış bir PIN aracılığıyla USIM'de yerel kullanıcı kimlik doğrulaması sağlanmaktadır. UICC PIN'i etkinleştirildiğinde, bir saldırganın başka bir abonenin UICC'ini çalması ve yetkisiz şebeke erişimi engellenmektedir. UICC'yi çalan ve başka bir aygıta yerleştiren saldırganın mutlaka PIN girmesi gerekecektir. Birçok UICC, 10 yanlış denemeden sonra kilitlenmekte ve kullanıcının operatörünün, USIM'i tekrar kullanılabilir hale getirmek için bir kilit açma kodu sağlaması gerekecektir.

Geçici Kimliklerin Kullanımı

Cihaz ve kimlik izleme konusundaki sorunları adreslemektedir. Bir abonenin kalıcı kimliği olan IMSI, UE bir LTE şebekesine bağlandığında bir eNodeB'ye gönderilen ilk parametrelerden biridir. IMSI'ler bazen hava arayüzü üzerinden açık metin olarak gönderilmekte ve bu bazı senaryolarda kaçınılmaz olabilmektedir. 3GPP, operatörlerin bu hassas tanımlayıcıları LTE'deki GUTI (Globally Unique Temporary ID) gibi hava arayüzü üzerinden göndermekten kaçınmak için kullanabilecekleri birden fazla geçici kimliği tanımlamaktadır. GUTI kullanımdayken, kullanıcı izlemesi daha zor hale gelecektir. GUTI'lerin, gerçekte geçici bir tanımlayıcı olduğundan emin olmak için düzenli olarak NAS (Non-Access Stratum) GUTI yeniden yerleştirme komutu yoluyla yenilenecek şekilde uygulanması gerekmektedir.

3’üncü Parti OTT Çözümler

Seviye indirme, hava arayüzü dinleme, backhaul ve çekirdek şebeke dinleme, ele geçirilmiş femtocell yoluyla saldırılar ve K’ye yönelik saldırıları adreslemektedir. Bir operatör kullanıcının trafiğini şifrelemiyorsa veya pasif bir dinleme saldırısı meydana gelirse, 3’üncü parti OTT hizmetini kullanmak, kullanıcı verileri için güçlü kimlik doğrulama, bütünlük ve gizlilik koruması sağlayabilmektedir. 3’üncü parti OTT hizmeti çoğunlukla operatör tarafından sağlanmayan, kullanıcı tarafından edinilen bir uygulamadır.

Doğrulanmamış Ret Mesajı Davranışı

Şebeke erişimini reddetme kabiliyetine sahip olan gayri meşru mesajların varlığında, UE'nin servisi reddeden şebekeyi görmezden gelerek diğer şebekeleri aramaya devam etmesi saldırının etkisini azaltmaya yönelik bir önlemdir. Baz istasyonu yazılımı, bu sistemlerin kimliği doğrulanmamış REJECT mesajları varlığında ortaya çıkardıkları davranışı anlamak için test edilebilir.

Yukarıda bahse konu hususların yanında aşağıda listelenen kavramların getirdiği güvenlik etkilerinin iyi anlaşılmış olması ve daha fazla araştırılmasına ihtiyaç duyulmaktadır:

- IMS'nin güvenlik analizi

- VoLTE'nin güvenlik analizi

- Karıştırma saldırılarına karşı koruma

- UE şebeke sorgulamasını etkinleştirmek

- Kamu güvenliği için LTE

- Hava sahası (OTA) güncellemelerinin güvenlik etkileri

Önümüzdeki dönemde 5G teknolojilerinin yaygınlaşması ile birlikte özellikle dikey sektör kullanım ve uygulamaları artacak, bu durum, siber saldırı yüzeyinin de artış göstereceği gerçeğini karşımıza çıkaracaktır. LTE ile halen karşılaşılan siber güvenlik tehditlerinin saldırı yüzeyi ve vektörlerinin artması nedeniyle 5G’de artacağı kıymetlendirilmektedir.