Siber saldırganlar “görünmez” saldırılarla 40 ülkede büyük şirketlere sızdı

Öncelikli hedefler arasında ABD, Güney Amerika, Avrupa ve Afrika’daki bankalar, telekomünikasyon şirketleri ve devlet kurumları yer alıyor. Baş şüpheliler ise meşhur GCMAN ve Carbanak grupları.

Kaspersky Lab uzmanları sadece meşru yazılımlar kullanan, “görünmez” bir dizi hedefli saldırı tespit etti. Söz konusu saldırılar, yaygın bir şekilde kullanılan penetrasyon testleri ve yönetim araçlarının yanı sıra, Windows’ta görev otomasyonu yapmayı sağlayan PowerShell çerçevesini kullanıyor ve sabit sürücülere zararlı yazılım kaydetmeden, bellekte gizleniyor. Saldırılar, bu karışık yaklaşım sayesinde beyaz listeleme teknolojilerinden faydalanarak tespit edilemiyor ve adli araştırmacılar için geride neredeyse hiç bir iz veya zararlı yazılım örneği bırakmıyor. Saldırganlar sadece istedikleri bilgiyi elde etmelerine yetecek kadar bir süre sistemde kalıyor. Sistemin bir sonraki yeniden başlatılma zamanına kadar ise arkalarında bıraktıkları tüm izler siliniyor.

2016’nın sonunda BDT ülkelerindeki birçok banka Kaspersky Lab uzmanlarıyla irtibata geçerek, orada olmaması gerektiği bir zamanda sunucularının belleklerinde, Meterpreter adlı penetrasyon testi yazılımını bulduklarını bildirdiler. Kaspersky Lab’ın incelemeleri sonucunda Meterpreter kodunun bir dizi meşru PowerShell komut dizisiyle ve diğer bazı yardımcı uygulamalarla birleştirildiği keşfedildi. Birleştirilen bu araçlar, bellekte gizlenerek sistem yöneticilerinin şifrelerini toplayan ve böylece saldırganlara kurbanlarının sistemlerini uzaktan kontrol imkanı sağlayan zararlı kodlara adapte edilmişti. Görünüşe göre nihai hedef, finansal işlemlere erişim sağlamaktı.

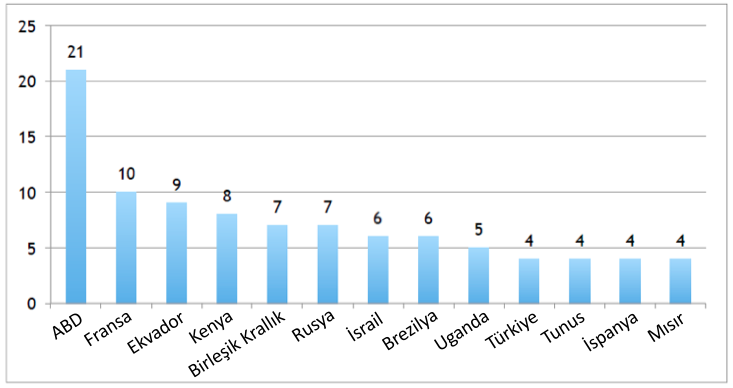

Söz konusu keşiften bu yana Kaspersky Lab tarafından ortaya çıkarılan tablo tahmin edilenden de büyük: Çeşitli sektörlerde faaliyet gösteren 140’ın üzerinde büyük ölçekli kuruluşun ağları saldırıya uğramış ve aralarında Türkiye’den şirketlerin de bulunduğu kurbanların çoğu ABD, Fransa, Ekvador, Kenya, Birleşik Krallık ve Rusya’da bulunuyor.

Yeni keşfedilen yöntemle saldırıya uğramış olan kuruluşların ülkelere göre dağılımı

Yeni keşfedilen yöntemle saldırıya uğramış olan kuruluşların ülkelere göre dağılımı

Benzer saldırılar toplamda 40 ülkede kaydedilmiş durumda.

Saldırganların kimliği henüz bilinmiyor. Açık kaynaklı kötü niyetli kodlar, her gün kullanılan Windows uygulamaları ve tanınmayan alan adları sebebiyle sorumluların bulunması veya yapılanlar tek bir grubun yoksa aynı araçları kullanan birden fazla grubun işi mi anlaşılması neredeyse imkansız. Tanınan gruplar arasında benzer yaklaşımlar sergileyenler ise GCMAN ve Carbanak.

Kullanılan araçlar saldırılar hakkında detaylı bilgi edinilmesini de zorlaştırıyor. Normal bir süreçte araştırmacılar bir olay sonrasında saldırganların ağda bıraktıkları izleri takip ederler. Bir sabit sürücüdeki veriler aylarca erişilebilir kalsa da, bellekte kalan izler bilgisayarın yeniden başlatılmasıyla birlikte silinir fakat söz konusu olayda uzmanlar bu sefer zamanında yetişebilmişler.

Kaspersky Lab Baş Güvenlik Araştırmacısı Sergey Golovanov, “Saldırganların, faaliyetlerini saklamak ve olaylara müdahale edilmesini zorlaştırmak konusundaki kararlılığı, adli incelemeleri zorlaştıran benzeri tekniklere ve bellek odaklı zararlı yazılımlara olan eğilimi açıklar niteliktedir. Bu sebeple bellek odaklı adli bilişim, zararlı yazılımların ve işlevlerinin analizi konusunda kritik önem kazanmaktadır. Söz konusu olaylarda saldırganlar akla gelebilecek her türlü adli inceleme karşıtı tekniği kullanmışlar; zararlı yazılım kullanmadan bir ağdan başarılı bir şekilde nasıl veri sızdırılabileceğini ve meşru veya açık kaynaklı uygulamalar yardımıyla kimliklerini başarıyla saklayabildiklerini göstermişlerdir” diyor.

Saldırganlar halen etkin olduğu için bu tür bir saldırının tespitinin sadece RAM, ağ ve kayıt defteri üzerinden yapılabildiğini, ayrıca benzer örneklerde zararlı dosyaların taranması yoluyla Yara kurallarının kullanılmasının bir işe yaramayacağını bilmek önem arz ediyor.

İlgili operasyonun ikinci kısmı, yani saldırganların benzersiz taktiklerle ATM’lerden nasıl para çektiği hakkındaki detaylar, Sergey Golovanov ve Igor Soumenkov tarafından 2-6 Nisan 2017 tarihlerinde gerçekleştirilecek olan Güvenlik Analisti Zirvesi (Security Analyst Summit) etkinliğinde sunulacak.

Kaspersky Lab ürünleri, yukarıda sözü geçen taktik, teknik ve prosedürleri kullanan faaliyetleri başarıyla tespit edebilmektedir. Söz konusu olay ve adli analiz için gerekli Yara kuralları hakkında detayları Securelist.com’daki blogda okuyabilirsiniz. Tehlike Göstergeleri dahil olmak üzere teknik detaylar da Kaspersky İstihbarat Hizmetleri müşterileriyle paylaşılmaktadır.

GCMAN ve Carbanak gibi grupların saldırılarıyla mücadele etmek, hedeflenen kuruluşu koruyan güvenlik uzmanının özel bir takım kabiliyetleri olmasını gerektirir. 2017 Güvenlik Analisti Zirvesi (Security Analyst Summit) boyunca Kaspersky Lab’ın alanlarında en iyi olan uzmanları, karmaşık hedefli saldırıların tespiti konusunda özel güvenlik eğitimi oturumları sunacaktır.