Bütüncül BİR PAM Çözümü Nasıl Geliştirilmeli?

Bütüncül BİR PAM Çözümü Nasıl Geliştirilmeli?

PAM çözümlerini uygularken genel amaç, BT ve güvenlik uzmanlarını şirket ortamlarında erişimi kontrol etmek için gereken araçlarla donatmak ve böylece ayrıcalıklı erişimi ve davranışı sınırlayarak saldırı yüzeyini azaltmaktır.

Sonuç olarak, bir PAM çözümünü diğer BT güvenliği en iyi uygulamalarıyla birlikte uygulayarak, bir eylemin kasıtlı kötü amaçlı veya istemsiz yetersizliğinden kaynaklanıp kaynaklanmadığına bakılmaksızın, kuruluşunuzun dışından kaynaklanan saldırılarla veya dahili olarak başlatılan saldırılarla ilgili olası zararları ele almadan yorumlamak yetersiz bir aksiyon olacaktır.

Ağ veya genel güvenlik araçlarını kullanarak saldırıları önlemek neden bu kadar zor?

Birçok kuruluş, güvenlik duvarları, antivirüs ve izinsiz giriş algılama çözümleri gibi geleneksel güvenlik araçlarıyla bilgilerini korumaya çalışır. Ancak hızlı gelişen bulut, mobil ve sanallaştırma teknolojilerinde, kritik varlıkların etrafına bir engel inşa etmek artık yeterli değil. Aslında, imkansız.

Dijital işyerinde, insanlar sürekli bilgi paylaşıyor ve sosyal mühendisliğe maruz kalıyorlar ve şifreler ve kimlik bilgileri almayı amaçlayan phishing saldırılarının hedefi oluyorlar. Kimlikler çalındığında, saldırganlar tespit edilmeyen geleneksel güvenlik alanını kolayca atlayabilir ve bu da ayrıcalıklı hesapların kullanılmasını artırabilir.

Ayrıcalıklı kimlik bilgilerini ihlal etmek, basit bir ihlal ile siber felakete yol açabilecek olan arasındaki fark anlamına gelebilir. Bu nedenle, “yeni siber güvenlik çevresi” çalışanların, yüklenicilerin, üçüncü taraf ortakların, hizmetlerin ve bulut sistemlerinin erişimini korumaya odaklanmalıdır.

Ayrıcalıklı erişim yönetimi için etkili uygulamalar, şirketinizin bir sonraki siber suç mağduru olmaktan kaçınmasına yardımcı olabilir.

PAM yazılımı bilgisayar korsanlarını ve diğer dış tehditleri nasıl önler?

Etkili PAM çözümleri, ayrıcalıklı erişimi korumak ve siber saldırıları engellemek için sayısız özellik kullanır. Kuruluşunuzdaki ayrıcalıklı hesapları keşfedebilir ve bunları güvenli, şifreli bir depoya, bir şifre kasasına aktarabilir. Tüm ayrıcalıklı kimlik bilgileri içeri girdiğinde, PAM çözümü oturumları, şifreleri ve erişimi otomatik olarak yönetebilir. Tüm bunları, belirli kullanıcılardan gelen şifreleri gizleme, otomatik dönen şifreler, kayıt oturumları, denetim ve çok faktörlü kimlik doğrulama gibi özelliklerle birleştirin ve dış tehditlere karşı sağlam bir savunmaya sahip olursunuz.

PAM yazılımı kuruluşları içeriden tehditlerden nasıl korur?

PAM çözümleri, içeriden gelebilecek tehditlere karşı korunmak için birçok özellik içerir. Denetim izleri ve e-posta uyarıları yöneticileri BT ortamında neler olup bittiğinden haberdar eder. Oturum izleme ve kaydetme, ayrıcalıklı hesap etkinliğinin görünürlüğünü artırır. Kullanıcılara işlerini yapmak için ihtiyaç duydukları erişimi sağlamak için rol tabanlı erişim kontrollerinin yanı sıra izinler de vardır. PAM, kuruluşunuzdan ayrıldıkları anda erişim kullanıcılarının erişimini kesmenize olanak tanır.

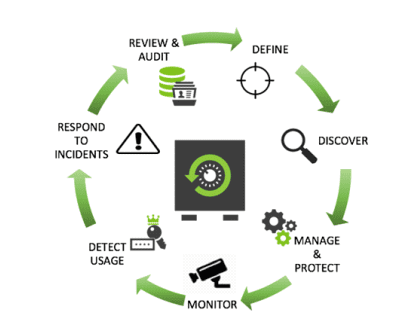

BÜTÜNCÜL BİR PAM ÇÖZÜMÜ NASIL GELİŞTİRMELİ?

Kritik bilgi varlıklarının korunmasına yardımcı olmak için tasarlanmış tüm BT güvenlik önlemleri gibi, ayrıcalıklı hesapları yönetmek için hem başlangıç planı hem de devam eden bir program gerekir. Hangi ayrıcalıklı hesapların kuruluşunuzda bir öncelik olduğunu belirlemeli ve bu ayrıcalıklı hesaplardan sorumlu kişilerin kabul edilebilir kullanımları ve sorumlulukları konusunda net olduklarından emin olmalısınız.

Bir PAM çözümünü başarıyla uygulayabilmeniz için, bir planlama aşaması birkaç kilit soruyu yanıtlamalıdır:

Kuruluşunuz için ayrıcalıklı bir hesabı nasıl tanımlarsınız?

Önemli işlevlerin verilere, sistemlere dayandığını belirleyin ve ihlal durumunda ilk önce kurtarılması gereken önemli sistemlere erişin ve tanımlayın. Ardından, bu sistemler için ayrıcalıklı hesapları tanımlayabilirsiniz. Bu aşamada ayrıcalıklı hesapları sınıflandırmak iyi bir uygulamadır çünkü bu ayrıcalıklı hesapları tanımlamaya ve önceliklendirmeye yardımcı olur ve güvenlik kontrolleri uygulandığında daha sonraki kararları kolaylaştıracaktır.

Ayrıcalıklı hesaplarınıza kimlerin erişmesi gerekiyor?

Ayrıcalıklı hesaplar şöyle sınıflandırılmalıdır: a) insan, b) uygulamalar ve hizmetler, c) sistemler ve d) bulut tabanlı hesaplar da dahil olmak üzere altyapı hesapları. Bu sınıflandırmalar, her ayrıcalıklı hesaba uygulanması gereken etkileşim ve güvenlik kontrollerinin seviyesini belirleyecektir. Uygulamalar ve sistemler için, şifrelerin ne sıklıkta döndürülmesi gerektiğini kendinize sorun ve sistemin yolu statikse, ayrıcalıklı hesapları kullanabilecek IP adreslerini kısıtlayabilirsiniz.

Erişime ihtiyacı olan üçüncü taraf yüklenicilere güveniyor musunuz?

Ayrıcalıklı hesaplara erişmesi gereken üçüncü taraflar en yüksek risklerden biri olabilir çünkü ayrıcalıklı hesaplara nasıl erişecekleri ve yönetecekleri üzerinde tam bir kontrol sahibi değilsiniz. Bu kullanım durumlarını planlamanıza eklediğinizden ve bu hesapların nasıl oluşturulması, yönetilmesi ve sözleşmeler tamamlandıkça elenmesi gerektiğini tanımladığınızdan emin olun.

Ayrıcalıklı hesap kullanımı için zaman pencereleri ayarlıyor musunuz?

Özel ayrıcalıklı hesapların ne zaman kullanılması gerektiğini bilmek, olası kötüye kullanımı veya kötüye kullanımı tanımlamanıza izin veren normal davranışları gösterir. Örneğin muhasebe sistemleri, yalnızca ayın veya çeyreğin sonunda erişim gerektirebilir. Yedekleme sistemleri genellikle planlanan zamanlarda çalışır. Bütünlük doğrulama ve güvenlik açığı taraması muhtemelen zamanlanmış bir sızma testini izleyecektir.

Ayrıcalıklı hesaplar tehlikeye girerse ne olur?

Birçok kuruluş, bir hesap ihlal edildiğinde, hazır değildir ve genellikle ayrıcalıklı hesap şifrelerini değiştirmek veya ayrıcalıklı hesabı devre dışı bırakmak için ne yapmaları gerektiğini bilmezler. Bu yeterli değil. Kapsamlı bir olay müdahale araç seti, aşağıdakiler gibi kilit alanların ele alınmasını sağlayarak bir siber saldırının bir siber felakete dönüşmesini önlemenize yardımcı olur:

- İnsanların harekete geçmeye hazır olduklarından emin olmak için olay çıkmadan önce atılması gereken adımlar

- Ayrıcalıklı bir saldırı keşfetmenize yardımcı olacak uzlaşma göstergeleri

- Hasar içeren olayın her aşamasında alınacak önlemler

- Saldırı altındayken normal iş operasyonlarına devam etmenize yardımcı olan stratejiler

- Ayrıcalıklı hesapların içeriden bir kişi tarafından suistimale maruz bırakılması veya kötüye kullanılması riski nedir?

Ayrıcalıklı hesapları içeriden kötüye kullanım veya kötüye kullanımdan koruma eylemi, en kritik sistemlerinize odaklanmalıdır. Örneğin, çalışanların çoğu, üretim sistemleri, yedekleme sistemleri ve finansal sistemler dahil, tüm kritik sistemlere aynı anda erişemez. Ayrıca, kuruluşunuzdaki işleri değiştiren çalışanlar aynı erişimi önceki rollerini koruyamazlar.

Ayrıcalıklı hesapları açıkça kapsayan bir BT güvenlik politikanız var mı?

Birçok şirket, kurumsal bir BT politikasına sahip olsa da, birçoğu imtiyazlı hesapların kabul edilebilir kullanım ve sorumluluklarından hala yoksun. Ayrıcalıklı bir hesap tanımlayarak ve kabul edilebilir kullanım politikalarını detaylandırarak ayrıcalıklı hesapları ayrı ayrı ele alan ayrıcalıklı bir hesap şifresi politikası oluşturun. Ayrıcalıklı hesapları kullanmaktan kimin sorumlu ve sorumlu olduğunu eklediğinizden emin olun.

Hükümet veya endüstri düzenlemelerine uymak zorunda mısınız?

Şirketinizin belirli endüstri düzenlemelerine uyması gerekiyorsa, (KVKK gibi) ayrıcalıklı hesapların güvenliğinin sağlanması çok önemlidir. Birçok kuruluş, politikalara ve yasal gerekliliklere uymak için düzenli iç ve dış denetimler yapmak zorundadır. Bu, denetçilere imtiyazlı hesaplarınızın denetlendiğini, güvence altına alındığını ve kontrol edildiğini göstermek anlamına gelir.

CISO'nuz ayrıcalıklı hesap kullanımı ve maruz kalma konusunda ne gibi raporlar bekliyor?

Bir PAM programı için hedeflerinizi ve başarınızı nasıl ölçeceğinizi CISO'nuzla tartışın. Ayrıcalıklı hesaplarınızda neler olup bittiğini doğru bir şekilde gözlemleyemiyorsanız, riskinizi artırırsınız. Bir ihlal olursa, ayrıcalıklı hesap kullanımının izlenmesi, dijital adli tıpların kök nedenini belirlemesine ve gelecekteki siber güvenlik tehditleri riskinizi azaltmak için geliştirilebilecek kritik kontrolleri belirlemelerine yardımcı olur.

Platin Bilişim