Petya Nedir? Nasıl bulaşır? Ne yapabiliriz?

Petya Nedir? Nasıl bulaşır? Ne yapabiliriz?

Platin Bilişim Kıdemli Sistem Mühendisi, Cemile Denerel Başak

Petya, WannaCry gibi Windows SMBv1 güvenlik açığı (MS17-010) sayesinde hızla yaygınlık göstermiştir. NSA‘in ShadowBrokers tarafıdan açığa çıkarılan exploitlerinden olan EternalBlue‘yu kullanıp sisteme sızıyor ve sonrasında WMIC ve PSEXEC kullanarak ağda yayılma yeteneğine sahip oluyor.

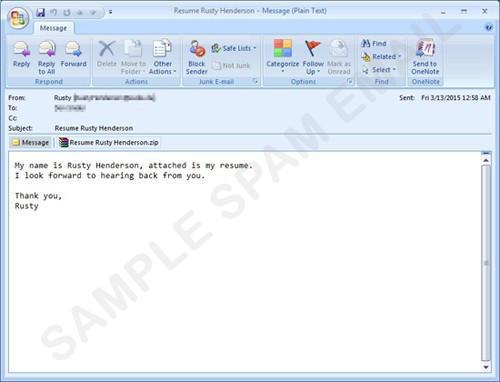

SMBv1 güvenlik açığının dışında diğer yayılma şekli ise spam e-postalardır. Kullanıcılara CVE-2017-0199 açığını kullanmak koşulu ile yayılmaktadır.

Hedef kullanıcı CVE-2017-0199 açıklığını barındıran zararlı dosyayı çalıştırdıktan sonra zararlı bulaşmış oluyor ve, Petya aşağıdaki dosya türlerini şifreliyor.

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Petya Ransomware ayrıca, aşağıdaki wevtutil komutunu kullanarak windows olay günlüklerini temizliyor.

wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %c:

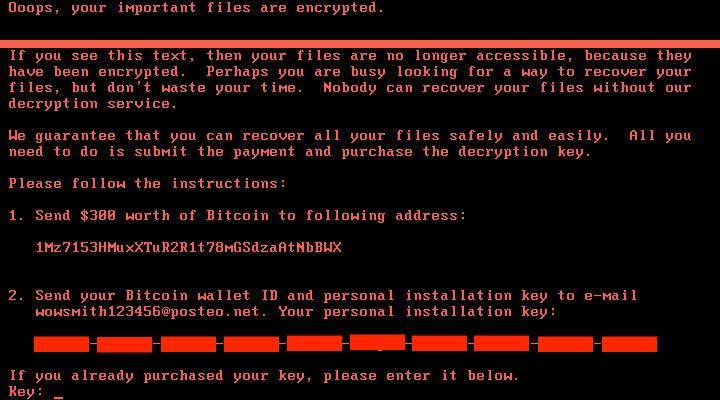

Petya, şifreleme ve yayılım aşamalarını tamamladıktan sonra MBR'nin (Ana Önyükleme Kaydı) üzerine yazıyor ve makinenin zamanlanmış bir görevle yeniden başlatılmasına neden olmaktadır.

schtasks.exe /TR "%WINDIR%system32shutdown.exe /r /f" /ST 07:45

Tehdit Göstertergeleri :

Yeni Varyantlar (SHA256): 027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

Bilinen Payload Hosting: 185.165.29[.]78/~alex/svchost.exe

Bilinen Ödeme Siteleri:

mischapuk6hyrn72[.]onion

petya3jxfp2f7g3i[.]onion

petya3sen7dyko2n[.]onion

mischa5xyix2mrhd[.]onion/MZ2MMJ

mischapuk6hyrn72[.]onion/MZ2MMJ

petya3jxfp2f7g3i[.]onion/MZ2MMJ

petya3sen7dyko2n[.]onion/MZ2MMJ

Alınması gereken önlemler:

Kullanıcılara özellikle macro aktif edilmiş excel-word belgelerini günvendikleri yerlerden gelse bilme en olmadan açmamaları yönünde bilgilendirme maili atılmalı

Tüm makinelerde UAC aktif edilmeli

Tüm Windows işletim sistemlerinde MS017-10 günvelik açıklığına yönelik yamaların yüklü olması

Kritik sistemlerin yedeklerinin alındığından emin olması

Symantec Endpoint Protection tarafında virus güncellemesinin güncel olduğunun sürekli kontrol edilmesi

Qradar (SIEM) üzerine sistemde olabilecek virus aktivitelerine yönelik alarmların oluşturulması

Symantec Messaing Gateway tarafında DISARM aktif edilmesi

Qradar ve Xforce kullananlarının aşağıdaki IoC'leri çalıştırmak koşulu ile Ransomware aktivitelerini tesbit etmeleri kolaylaşacaktır.