EKRAN KİLİTLEME BYPASS TEKNİKLERİ

EKRAN KİLİTLEME BYPASS TEKNİKLERİ

Android tabanlı mobil cihazların kullanımındaki artış beraberinde güvenlik önlemlerini de beraberinde getirmektedir. Kullanıcılar temel olarak mobil cihazlarını kilitlemek için cihaz üzerindeki ekran kilitleme seçeneklerini kullanmaktadır. Bu nedenle, adli soruşturma sırasında cihazın ekran kilidini atlamak giderek daha önemli hale gelmektedir.

Tartışılan ekran kilidi bypass teknikleri duruma göre uygulanabilirliğe sahiptir. Tartışılan bu tekniklerin cihaz üzerinde değişiklik yaparak veri bütünlüğünü ihlal etmesi söz konusudur. Bu nedenle bu tekniklerden herhangi birisini uygulayan İncelemeci, cihazda gerekli değişiklikleri yapma yetkisine sahip olmalı ve atılan tüm adımları belgelemelidir. Şu anda, Android tarafından sunulan ekran kilidi mekanizmalarının üç tipi vardır. Ses kilidi ve yüz kilidi seçeneği olan bazı cihazlar mevcut olsa da, Şekil 1 içerisinde yer aldığı üzere temelde tüm Android cihazlarda yaygın olarak üç seçenek kullanılmaktadır:

- Desen Kilidi: Kullanıcılar tarafından telefonda bir desen veya tasarımın belirlenip, cihazın kilidini açmak için aynı şeklin çizilmesini gerektirmektedir.

- PIN kodu: en yaygın kullanılan kilitleme seçeneğidir ve birçok cep telefonunda bulunur. PIN kodu, cihazın kilidini açmak için girilmesi gereken 4 basamaklı bir sayıdır.

- Geçiş Kodu (alfanümerik): alfanümerik bir şifredir. Dört basamak olan PIN'in aksine, alfanümerik şifre rakamlar yerine karakterler ve harfler de içermektedir.

Şekil 1:Ekran Kilidi Seçenekleri

Şekil 1:Ekran Kilidi Seçenekleri

Ekran Kilidini Atlamak İçin Adb(Android Debug Bridge) Kullanma

Android tabanlı mobil cihazlarda USB hata ayıklama etkin görünüyorsa, USB kablo ile cihaza bağlanıp, adb(Android Debug Bridge) ile ekran kilidi bypass edilebilir. Adli incelemeyi gerçekleştiren kişi, cihazı adli iş istasyonuna bağlayarak cihaz üzerinde gerekli olan komutları vermelidir. Android cihaz kilitliyse, denetçi ekran kilidini atlamaya çalışmalıdır. USB hata ayıklama etkin olduğunda, incelemeci ekran kilidini atlamasına izin verebilecek iki yöntem bulunmaktadır. Bunlar Gesture.Key dosyasının silinmesi ve Settings.db dosyasının güncellenmesidir.

Gesture.Key Dosyanın Silinmesi

Gesture.key dosyası, kullanıcı tarafından oluşturulmuş olan desen yapısının /data/system/ dizini altında tutulduğu yerdir. Ekran kilidi olarak desen yapısının kullanılması durumunda, 3x3 boyutundaki matrisin noktaları, sağdan sola ve yukarıdan aşağıya olmak üzere sıralanır. Kullanıcı tarafından oluşturulmuş olan desen yapısına karşılık gelen noktalardaki değerlerin SHA-1 değeri hesaplanarak bu veri gesture.key dosyası içerisine kaydedilir. Gesture.key dosyası yalnızca kullanıcı tarafından oluşturulmuş desen yapısına karşılık gelen değerin SHA-1 özet değerini içermektedir. Gesture.key dosyasının kaldırılması veya silinmesi durumunda desen yapısına dair değer bilgisi ortadan kaybolacağı için ekran kilidi kaldırılmış olacaktır.

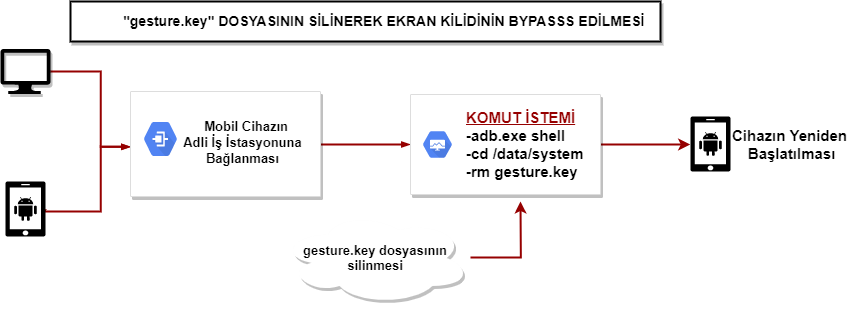

Şekil 2 içerisinde belirtilmiş olduğu gibi gesture.key dosyasının silinmesinden önce cihazın uygun kablo aracılığı ile adli iş istasyonuna bağlanması gerekmektedir. Android Debug Bridge(adb) üzerinden cihaza erişilerek –cd /data/system komutu ile gesture.key dosyasının bulunduğu konum görüntülenir. –rm komutu ile gesture.key dosyası cihaz üzerinden silinir ve cihaz yeniden başlatılır. Bu sayede desen kilidi bypass edilmiş olacaktır. Bahse konu yöntemin başarılı bir şekilde gerçekleşmesi için işlemin yapıldığı Android cihazın ekran kilidinin desen yapısı ile oluşturulmuş olması gerekmektedir.

Şekil 2: gesture.key Dosyasının Silinmesi

3.1.2. Settings.Db Dosyasını Güncelleme

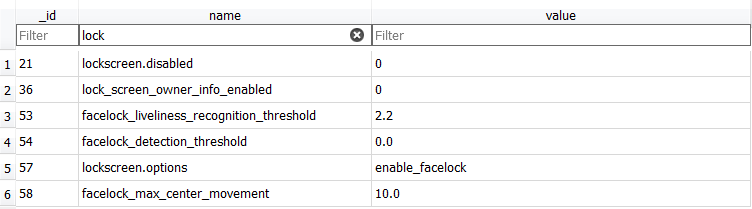

Settings.db dosyası Android işletim sisteminin 4.2.1, 4.4.2, 5.0.2 ve 5.1.1 sürümlerinde cihaz üzerindeki ayarlar menüsünde yapılan değişikliklerin tutulduğu dosyadır. Kullanıcı tarafından değiştirilen ayarlamaların bulunduğu settings.db dosyası ayrıca kullanıcının oluşturmuş olduğu ekran kilidi ayarlamalarına ait detaylar içermektedir. Android işletim sisteminin 6.0 sürümünden önceki sürümlerinde settings.db dosyası içeriğinde yer alan ‘lock_pattern_autolock’ ve ‘lockscreen.lockedoutpermenantly’ parametrelerine ait değerlerin değiştirilerek, ekran kilidi bypass edilebilmektedir.

Bir adli iş istasyonuna uygun kablo yardımı ile bağlanmış olan bir Android cihaz üzerinden Android Debug Bridge(adb) kullanılarak settings.db dosyası görüntülenir. Bu dosya içerisinde yer alan lock_pattern_autolock ve lockscreen.lockedoutpermenantly yapılarına karşılık gelen değerler ‘0’ değeri ile değiştirilip cihaz yeniden başlatıldığında ekran kilidi bypass edilebilmektedir. Şekil 3’de settings.db dosyası içerisinde yer alan ekran kilidi ile ilgili parametreler gösterilmektedir.

Şekil 3:settings.db dosyasına ait içerik

Leke Saldırısı

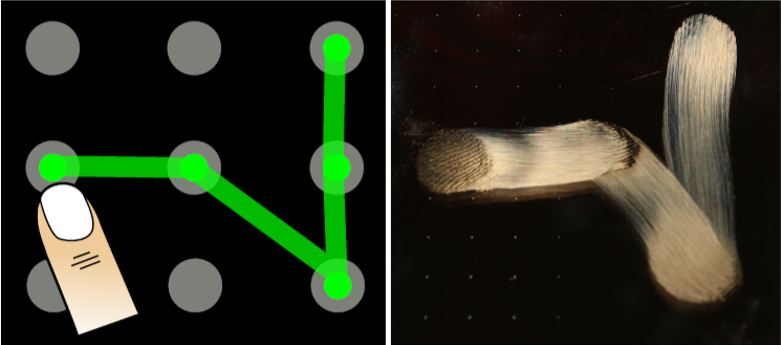

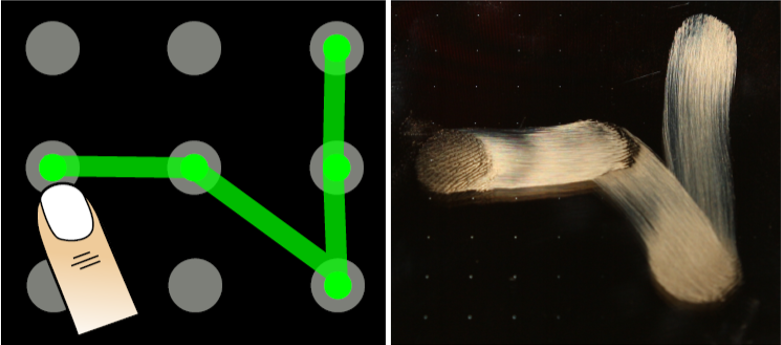

Nadir durumlarda, dokunmatik ekranlı bir mobil cihazın şifresini belirlemek için bir leke saldırısı kullanılabilir. Saldırı, kullanıcının parmaklarının geride bıraktığı lekeleri belirlemeye dayanır. Bu bir bypass metodu sunarken, çoğu Android cihazının dokunmatik ekranı olduğu ve cihazın kullanımında da lekelerin bulunacağı için leke saldırısının başarı oranının yüksek olmayacağı söylenebilir. Bununla birlikte, uygun aydınlatma altında, kullanıcı tarafından ekran üzerinde geride bırakılan lekelerin, kolayca tespit edilebileceği görülmüştür. Şekil 4’de görüldüğü üzere ekran üzerinde oluşacak leke izlerinin analizi gerçekleştirilerek, ekran kilidini açmak için kullanılan deseni ayırt edilebilecektir.

Şekil 4: Mobil cihazda oluşabilecek leke görünümleri

Emre ÇELİKKOL (MSc, Adli Bilişim Uzmanı)

Emir Can KÖSE (Adli Bilişim Mühendisi)